2024년 3월 1일

전자봉투 (Digital Envelope)

1. 전자봉투 (Digital Envelope)의 개요

(1) 전자봉투와 전자서명의 개념 및 전자봉투 기반 전자서명 특징

| 개념 | 전자봉투 | – 전송할 내용을 암호화하기 위해 사용한 비밀키를 수신자만 볼 수 있도록 수신자 공개키로 암호화하여 기밀성을 보장하는 기법 |

|---|---|---|

| 전자서명 | – 작성자 신원과 전자문서 변경여부를 확인할 수 있도록 공개키 암호화 방식과 해시함수를 이용한 전자문서에 대한 작성자 고유정보 | |

| 특징 | 기밀성 보장 | – 승인되지 않은 사용자가 정보의 내용을 볼 수 없도록 기밀성 보장 |

| 비밀키 및 공개키 암호화 | – 비밀키를 수신자의 공개키로 암호화 전송 | |

| 전자서명 보안특성 포함 | – 무결성 및 부인방지 지원 – 공개키 암호화 알고리즘 및 해시 함수 활용 |

(2) 전자봉투를 활용한 전자서명 적용 기술

| 구분 | 적용 기술 | 상세 설명 |

|---|---|---|

| 공개키 암호화 | RSA, DSS, Diffie-Hellman | – 모든 사람이 접근 가능한 공개키와 자신만 소유한 개인키 사용 – CRL, OCSP사용하여 유효성 검증, PKCS#5, 7, 8, 12 준용 – 국내 디지털 서명에는 KCDSA와 EC-KCDSA 사용 |

| 비밀키 암호화 | AES, LEA, DES, 3DES, SEED, ARIA | – 비밀키 암호화를 사용하여 빠른 암호화 데이터 교환 – 비밀키를 상대방에게 전달하면서 발생할 수 있는 취약점은 공개키 기반 암호 알고리즘을 통해 보완 |

| MAC, MDC, SHA256 | – 적은 bit로 표현 가능하여 효율적인 데이터 전송 – 단방향성, 충돌 회피성 등 특징 활용, 데이터 변조여부 검증 |

- 전자봉투를 활용한 전자서명은 기밀성, 무결성, 부인방지를 모두 지원하여 전자상거래 등 다수 활용

2. 전자봉투를 활용한 전자서명 생성 과정

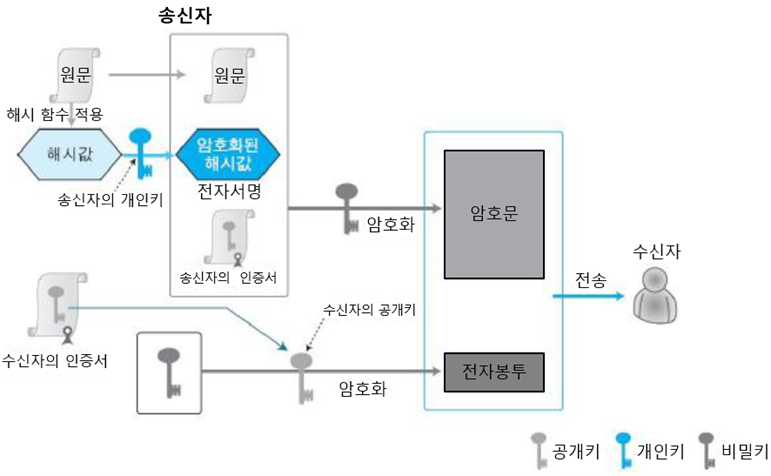

(1) 전자봉투를 활용한 전자서명 생성 과정 동작 절차도

|

(2) 전자봉투를 활용한 단계별 전자서명 생성 과정

| 단계 | 생성 과정 | 생성 과정 동작 설명 |

|---|---|---|

| 1단계 | 전자서명 생성 | – 임의 길이의 원문에 단방향 해시 함수를 적용하여 일정한 길이 비트열의 메시지 다이제스트(해시값) 생성 – 송신자의 개인키를 이용하여 메시지 다이제스트(해시값)를 암호화하여 전자서명 생성 |

| 2단계 | 비밀키로 암호화 (암호문 생성) | – 원문과 송신자의 개인키를 이용하여 생성한 전자서명, 송신자의 공개키가 들어있는 인증서(송신자의 인증서)를 비밀키를 사용하여 암호화 |

| 3단계 | 수신자 공개키로 암호화 (전자봉투 생성) | – 전자서명 세트와 인증서를 암호화한 비밀키를 수신자의 공개키로 암호화하여 전자봉투 생성 |

| 4단계 | 암호문과 전자봉투 전송 | – 송신자는 최종적으로 비밀키로 암호화한 암호문과 비밀키가 암호화된 전자봉투를 수신자에게 전송 |

- 비밀키를 이용하여 암/복호화 속도 향상 및 공개키를 이용하여 키 전달의 안전성 확보

3. 전자봉투를 활용한 전자서명 개봉 과정

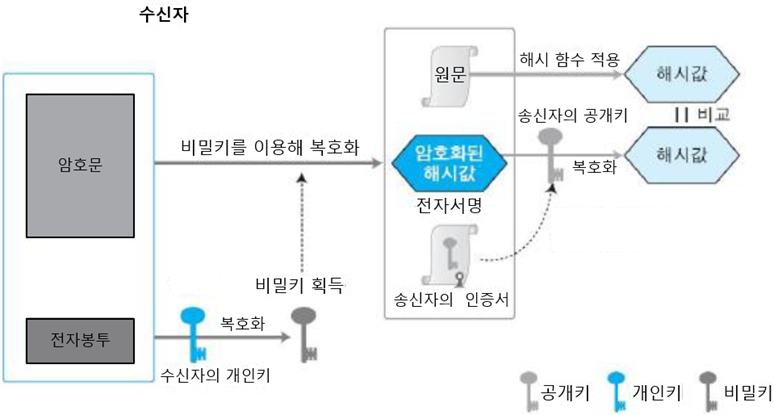

(1) 전자봉투를 활용한 전자서명 개봉 과정 동작 절차도

|

(2) 전자봉투를 활용한 단계별 전자서명 개봉 과정

| 단계 | 개봉 과정 | 개봉 과정 동작 설명 |

|---|---|---|

| 1단계 | 전자봉투 복호화 (비밀키 획득) | – 수신자는 전달받은 전자봉투를 수신자의 개인키로 복호화하여 비밀키 획득 |

| 2단계 | 암호문 복호화 (원문, 전자서명, 송신자 인증서 획득) | – 전자봉투를 복호화하여 획득한 비밀키를 이용해 암호문을 복호화하여 원문, 전자서명, 송신자의 인증서를 획득 |

| 3단계 | 원문과 전자서명의 해시값 생성 | – 원문에 해시 함수를 적용하여 해시값 생성 – 송신자의 인증서에서 획득한 송신자의 공개키로 전자서명을 복호화하여 해시값 생성 |

| 4단계 | 해시값 비교 검증 | – 원문에서 생성한 해시값과 전자서명을 복호화하여 생성한 해시값 비교 검증 |

- 전자봉투 기술을 활용한 이중 서명 기술 도입을 통하여 전자상거래 안전성 강화 가능

4. 전자상거래 안전성 강화 위한 전자봉투 기반 이중서명

(1) 전자봉투를 활용한 이중 서명의 개념 및 사용 목적

| 개념 | – 판매자에게 결제정보를 노출하지 않고 고객의 구매정보를 검증할 수 있고, PG 사에게 판매자의 결제요청 정보에 대한 위/변조 검증을 확인할 수 있는 전자상거래 서명 기법 |

|---|---|

| 사용 목적 | – 상점이 카드 사용자의 계좌번호와 같은 결제(지불)정보를 모르게 하는 동시에 상점에 대금을 지불하는 은행은 카드 사용자가 상점에서 어떤 물건을 샀는지는 모르지만, 상점이 요청한 결제 대금이 정확한지 확인할 수 있게 해주는 데 목적이 있음 |

(2) 전자봉투를 활용한 단계별 이중 서명 생성 과정

| 단계 | 생성 과정 동작 절차도 | 생성 과정 동작 설명 |

|---|---|---|

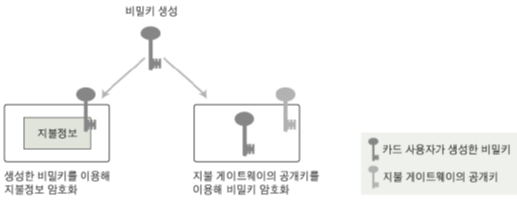

| 1단계 전자 서명 생성 |  | – 구매정보와 지불정보를 각각 해싱하여 메시지 다이제스트 M1, M2를 생성 후 연접 – 연접된 M1, M2를 재해싱하여 메시지 다이제스트 M 생성 – 생성된 M을 사용자의 개인키로 암호화 |

| 2단계 전자 봉투 생성 |  | – 사용자는 비밀키 생성 – 생성된 비밀키 이용하여 지불 정보 암호화 – PG 사의 공개키로 사용자의 비밀키 암호화 |

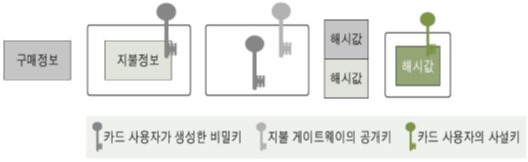

| 3단계 이중 봉투 전달 |  | – 구매정보와 1 단계에서 생성한 M1과 M2의 연접 데이터(이중 해시), 전자서명, 2단계에서 생성한 암호화된 지불 정보, 전자봉투 포함 총 다섯 개의 정보를 전송 |

- 구매정보와 함께 전자서명과 전자봉투를 이용하여 판매자와 PG 사는 이중 서명을 검증하고, 필요한 정보를 획득하여 전자상거래 안전성 강화

[참고]

- 한빛미디어, 정보 보안 개론

- 탑스팟, 알기사 정보보안기사