2018년 12월 21일

PKI (Public Key Interface)

1. 공개키 기반 구조, PKI (Public Key Interface)

(1) PKI (Public Key Interface)의 개념

- 인증 기관의 전자서명된 인증서 분배를 통해 공중망 상호인증 기반 전자 거래 인터페이스

(2) PKI의 목적

| 목적 | 요소 기술 | 주요 내용 |

|---|---|---|

| 인증 | Certificate, X.509 | – 사용자 확인, 검증 |

| 기밀성 | AES, SEED, 3DES | – 송수신 정보 암호화 |

| 무결성 | SHA, MD5 | – 송수신 정보 위/변조 방지 |

| 부인봉쇄 | 전자서명 | – 송수신 사실 부인방지 |

| 접근제어 | MAC, DAC, RBAC | – 허가된 수신자 접근 가능 |

| 키 관리 | LDAP | – 공개키 발급/등록/관리 |

2. PKI 구성도 및 구성요소

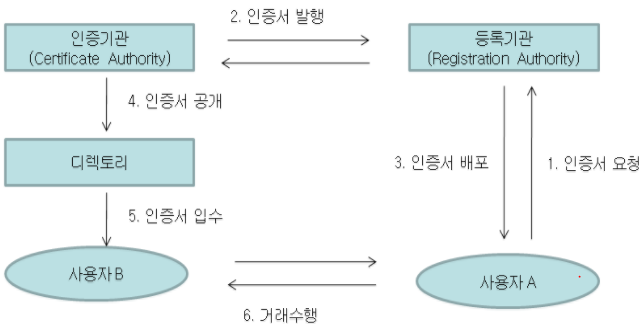

(1) PKI 이용한 전자 거래 구성도

|

- 사용자가 인증서를 RA에 신청, 신분 검증 후 RA는 CA에 인증서 발급 요청, CA는 암호화 Key(공개키, 개인키) 생성하여 사용자에게 개인키를, 공개키 및 인증서는 인증서 저장소에 저장

(2) PKI 구성요소

| 구분 | 구성요소 | 주요 기능 |

|---|---|---|

| 인증 관련 기관 | 인증기관 (CA) | – Certification Authority – 인증서 관리/폐기, 상호인증 정책 |

| 등록기관 (RA) | – Registration Authority – 신원 확인, 인증서 발급요청 | |

| 인증서 암호키 관리 | CRL | – Certificate Revocation List – 인증서 폐기 목록, 유효성 점검 |

| Directory | – 인증서, 암호키 저장 및 관리 – 디렉토리 표준 형식 LDAP 사용 | |

| 인증 도구 | X.509 | – 상호 인증 기반 CA에서 발행 – 공개키 인증서 표준 포맷 |

| 암호키 | – 개인키와 공개키 쌍으로 구성 – CA 발행, 상호인증 기반 키 구조 |

3. PKI를 이용한 상호 인증

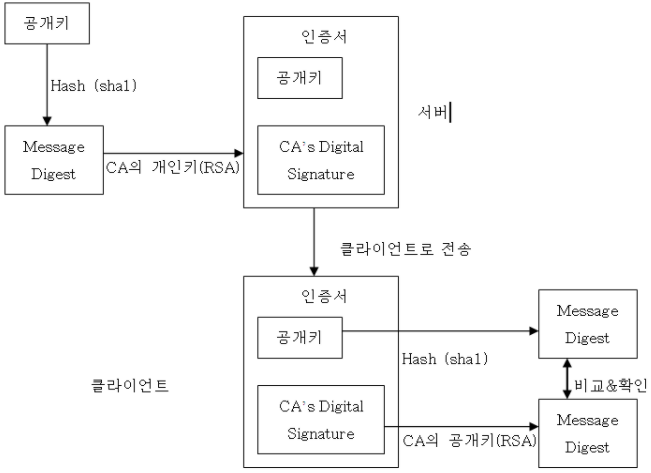

(1) PKI 상호인증 절차도

|

(2) PKI 상호인증 절차

| 구분 | 절차 | 설명 |

|---|---|---|

| 서버 서명 인증 | 전자서명 전송 | – 서버 → 클라이언트로 서버의 공개 키와 CA의 전자서명 전송 |

| 서명 검증 | – 수신한 공개 키와 CA 전자 서명을 CA의 공개 키로 복호화하여 검증 | |

| 클라이언트 서명 인증 | 전자서명 전송 | – 클라이언트 → 서버로 클라이언트의 공개 키와 CA 전자서명 전송 |

| 서명 검증 | – 수신한 공개 키와 CA 전자 서명을 CA 공개키로 복호화하여 검증 |

4. PKI 관리 대상 인증서 표준, X.509

| 버전 | 구성 요소 | 설명 |

|---|---|---|

| V1 | 버전 | – X.509 버전 정보 |

| 일련번호 | – CA 부여 인증서 일련 번호 | |

| 서명 정보 | – CA 서명 알고리즘 (RSA, MD5) | |

| 발행자 | – CA의 X.500 이름(C=KR, O=KISA) | |

| 유효기간 | – 유효기간 시작/종료 일시 | |

| 사용자 | – 공개 키 대응 개인 키 소유자 | |

| 공개키 | – 사용자의 공개 키 정보 | |

| 서명 | – 발행자(CA)의 서명문 | |

| V2 | 발행자 식별 | – 인증서 발행기관(CA) Unique ID |

| 사용자 식별 | – 인증서 사용자 Unique ID | |

| V3 | 확장 필드 | – Criticality, Value 데이터값 |

2 Comments

좋은 글 보고 갑니다~

좋은 글 감사합니다