2018년 12월 7일

CDR (Contents Disarm & Reconstruction)

1. 콘텐츠 무해화 기술, CDR의 개요

- CDR: Contents Disarm & Reconstruction

| 개념 | 외부에서 유입된 파일 내용 검사 및 악성코드를 제거하여 안전한 요소만 재구성하는 기술 |

|---|---|

| 필요성 | – 문서, 영상 파일 내 악성코드 위협 증가 – 내부 유입되는 파일 내 콘텐츠 검사 필요 |

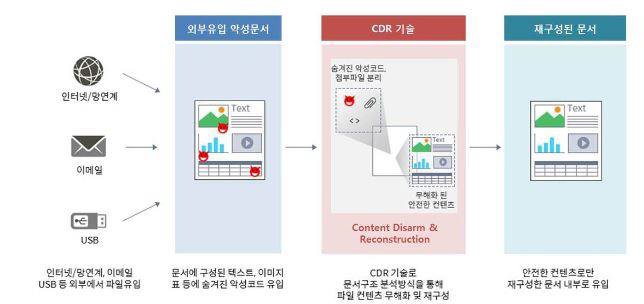

2. CDR 기반 악성코드 무해화 절차 및 대응 체계

(1) CDR기반 악성코드 무해화 절차

|

- 최근 다양한 공격기법(매크로, 자바스크립트, OLE, 암호화) 등 파일 내 실행가능 콘텐츠 위협 증가

(2) CDR기반 악성코드 대응 체계

| 순서 | 활용 기술 | 상세 대응 방법 |

|---|---|---|

| ① 파일 유입 | 파일 슬랙 | 인터넷, 이메일 등 경로 통해 악성코드 숨긴 파일 유입 |

| ② 문서 확인 | 파일 파싱 | 파일 포맷, 확장명, 헤더 구조, 파일 형식, 용도 검사 |

| ③ 구조 분석 | 비정상구조 제거 | 문자, 그림, 표 등 모든 구성 요소의 구조를 분석 |

| ④ 성분 추출 | Script 추출 | 문서가 올바른 구성요소로 되어 있는지 체크, 성분 추출 |

| ⑤ 문서 재구성 | Reassemble | 의심되는 콘텐츠 삭제 및 추출된 구성요소로 문서 재구성 |

- 이미지 픽셀 및 변환 시 bit단위 악성코드 탐지 어려움

3. CDR 한계점 및 대응 기술

| 한계점 | 대응 기술 |

|---|---|

| – 이미지 위협 탐지 어려움 ① 이미지 픽셀 내 LBS 변경 ② 이미지 변환 과정 은닉 | – Anti-Steganography – 픽셀 내 LBS 및 bit 단위 은닉 악성코드 탐지 기술 |