2023년 6월 25일

HSM (Hardware Security Module)

1. HSM (Hardware Security Module)의 개념

| 개념 | 용도 |

|---|---|

| 암호화 인프라 및 프로세스를 보호하기 위해 암호키를 물리적으로 안전하게 저장, 관리하는 하드웨어 보안 장치 | – PKI Root 및 CA 서명키 보호 – SSL/TLS 마스터 암호화 키 보관 – 전송/저장 데이터 암호화 키 보호 – ID 자격 증명 생성 및 인증 |

- 일반적으로 H/W 및 S/W를 포함하는 암호화 모듈 요구사항 및 표준으로 NIST FIPS 140-2 인증 준수

- 국내 암호모듈 안전성 검증제도(KCMVP)를 통해 1~4단계 보안 등급 부여

2. HSM의 동작 과정 및 기술 요소

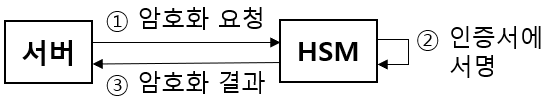

(1) HSM의 동작 과정

| ||

| # | 단계 | 세부 과정 |

|---|---|---|

| ① | 암호화 요청 | – 요청자는 HSM에 암호화 작업 요청 – 디지털 인증서 서명 등 |

| ② | 인증서에 서명 | – 개인키 기반 인증서에 서명 – HSM 내 고립 환경에서 수행 |

| ③ | 암호화 결과 제공 | – HSM은 암호화 결과를 요청자에게 제공 – 서명된 디지털 인증서 등 |

(2) HSM의 기술 요소 (KCMVP 모듈검증 대상)

| 구분 | 기술 요소 | 주요 암호 알고리즘 / 특징 |

|---|---|---|

| 메시지 기밀성 / 무결성 | 블록 암호 | – ARIA, SEED, LEA, HIGHT, – 기밀성(ECB, CBC, CFB, OFB, CTR), 기밀성/인증(CCM, GCM) |

| 해시 함수 | – SHA-2/3, LSH – SHA-224/256/384/512, LSH-224/256/512 | |

| 메시지 인증 | – 해시함수 기반 HMAC – 블록암호 기반 CMAC, GMAC | |

| 난수발생기 | – 해시함수 기반 Hash_DRBG, HMAC_DRBG – 블록암호 기반 CTR_DRBG | |

| 암호키 관리 | 공개키 암호 | – RSAES – 공개키 길이: 2048, 3072, 해시함수: SHA-224, SHA-256 |

| 전자서명 | – RSA-PSS, KCDSA, EC-KCDSA, ECDSA – 공개키 길이: 2048, 3072, 해시함수: SHA-224, SHA-256 | |

| 키 설정 | – DH, ECDH – 공개키 길이: 2048, 개인키 길이: 224, 256 | |

| 키 유도 | – KBKDF, PBKDF – HMAC, CMAC, HMAC |

- 사용 유형에 따른 HSM의 종류로 PCI 기반 HSM, 단독형 네트워크 연결 HSM, USB 기반 HSM, Cloud HSM 등 존재

3. 사용 유형에 따른 HSM의 종류

| 사용 유형 | 종류 | 특징 |

|---|---|---|

| 하드웨어 내장형 | 내장형 PCI 기반 HSM | – 서버 혹은 보안 시스템 내 PCI 타입으로 장착 – API 인터페이스 규약(PKCS#11) 사용 |

| 네트워크 연결 HSM | – HSM 전용 Appliance 장비로 고성능 필요 시 사용 – PKCS#11 라이브러리와 장비 간 전용 TCP/IP 통신 | |

| 이동식 및 Cloud 서비스형 | USB기반 HSM | – 휴대형 USB 형태로 일반적으로 보안 토큰으로 통칭 – 개인이 소장하여 공인인증서 보관, 전자지갑의 용도 |

| Cloud HSM | – Cloud 서비스에서 관리형 HSM 서비스로 사용 – 기반 인프라 환경에서 PKCS#11 인터페이스 사용 |

- 상기 HSM 종류 외 반도체 기반 HSM 등이 있으며, GDPR, eIDAS, PCI DSS, HIPAA 등 다양한 보안 규정 및 표준을 준수하기 위해 적절한 HSM 적용 필요

[참고]

- ENTRUST, 하드웨어 보안 모듈(HSM)

- MDS인텔리전스그, 암호키 관리를 위한 HSM(Hardware Security Module)

- 한국인터넷진흥원(KISA), 암호모듈 검증대상 암호알고리즘