2023년 11월 10일

RPKI (Resource Public Key Infrastructure)

1. RPKI 등장 배경(BGP 결함에 따른 문제 발생 사례)

| 시기 | 발생 사례 |

|---|---|

| 2017년 1월 | 이란 국영통신사에서 성인 사이트 차단 위해 가짜 BGP 경로 광고 |

| 2018년 11월 | 암호화폐 위조 사이트 리디렉션 BGP 하이재킹에 따른 15만 달러 암호화폐 탈취 |

| 2019년 6월 | 중국 차이나텔레콤에서 7만개 인터넷 경로 재라우팅으로 유럽 인터넷 2시간 장애 |

| 2020년 4월 | 러시아 국영통신사에서 구글, 아마존, 페이스북 트래픽 하이재킹 |

- BGP 결함에 따른 경로 누수, 경로 하이재킹 등 문제점 대응 위해 RPKI 등 보안기술 표준 등장

2. 라우팅 정보 무결성 인증, RPKI의 개념 및 주요 기능

(1) RPKI(Resource Public Key Infrastructure)의 개념

| 개념도 |  |

|---|---|

| 개념 | IP 주소와 AS 번호를 PKI 기반 인증서로 발행하여 라우팅 정보 무결성을 보장하는 인터넷 라우팅 보안 기술 |

(2) BGP 보안취약점과 RPKI의 주요 기능(필요성)

| BGP 보안취약점 | RPKI 주요 기능 | RPKI 기능 세부 설명 |

|---|---|---|

| AS 간 메시지 무결성, 상호 인증 메커니즘 부재 | IP 주소, AS 번호 인증 | – IP 대역과 AS번호 할당 정보를 인증하여 BGP announce 정보 인증 방법 정의 |

| IP 대역, AS 번호 이용권한 증명 방법 미정의 | BGP Speaker 정보 검증 | – 라우팅 정보 교환 시, BGP 라우팅 광고의 시작점 (Announce Origin) 검증 |

| 경로정보(AS-Path) 신뢰성 확인 방법 불투명 | 변조된 BGP 라우팅 정보 탐지/차단 | – 라우팅 경로의 시작점과 경로원점 인증서(ROA)를 비교, 변조된 정보 탐지/차단 |

- 2012년 2월 인터넷주소자원(IP주소, AS번호)에 대해 PKI 표준(RFC3779) 기반 암호화된 인증서 발행 및 해당 주소 라우팅 정보 무결성을 보장하는 인터넷 라우팅 보안 기술인 RPKI(RFC6480) 발표

3. RPKI 시스템 구성요소 및 동작 절차

(1) RPKI 시스템 구성요소

|

| 구분 | 구성요소 | 역할 |

|---|---|---|

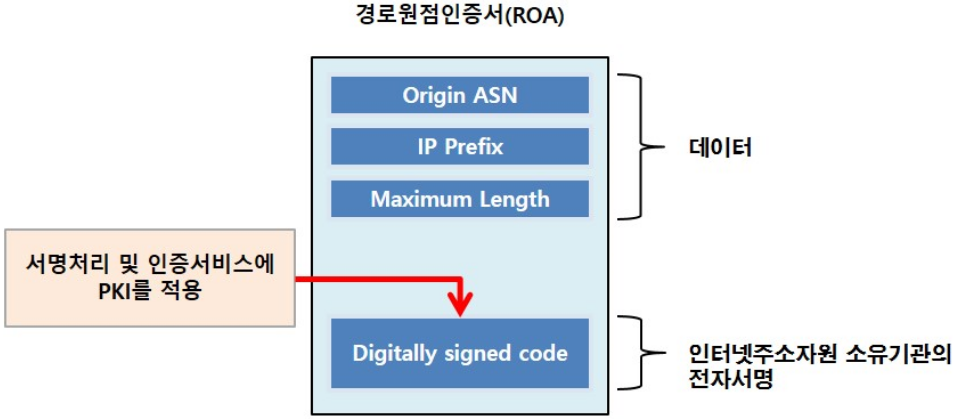

| 인증서 | 경로원점인증서(ROA) | IP주소의 BGP 라우팅 권한을 AS 번호와 함께 서명 |

| 공개키구조(PKI) | 인증 기관의 서명된 인증서 분배 기반 상호인증 | |

| 인증서 관리 | CA (Certificate Authority) | 인터넷주소에 대한 인증서 생성, 폐지, 저장 및 분배 |

| 저장소 (Repository) | 서명된 인증서 객체와 ROA 인증서를 저장 관리 | |

| 인증 서비스 | RPKI 캐시(Cache) 서버 | TAL 기반 ROA 제공 받아 RPKI 라우터에 제공 |

| RPKI 라우터 | RTR 프로토콜 기반 ROA 수신, 라우팅 정보 검증 |

- TAL(Trust Anchor Locator): RPKI 저장소 위치와 공개키를 포함한 파일

- RTR(RPKI to Router): 시리얼 번호, 세션 ID 기반 검사기와 라우터 간 DB 동기화

(2) RPKI 시스템의 핵심, 경로원점인증서(ROA)

– 경로원점인증서(ROA, Route Origin Authorization) – 할당받은 IP 주소에 대해 전자 서명된 증명서를 주소자원 인증서(Resource Certification)라 하고, 해당 인증서 기반 IP 주소에 대해 BGP 라우팅 권한이 있음을 AS 번호와 함께 신뢰할 수 있는 객체(Objcets) 정보들로 작성하여 전자 서명 |

(3) RPKI 시스템 동작 메커니즘

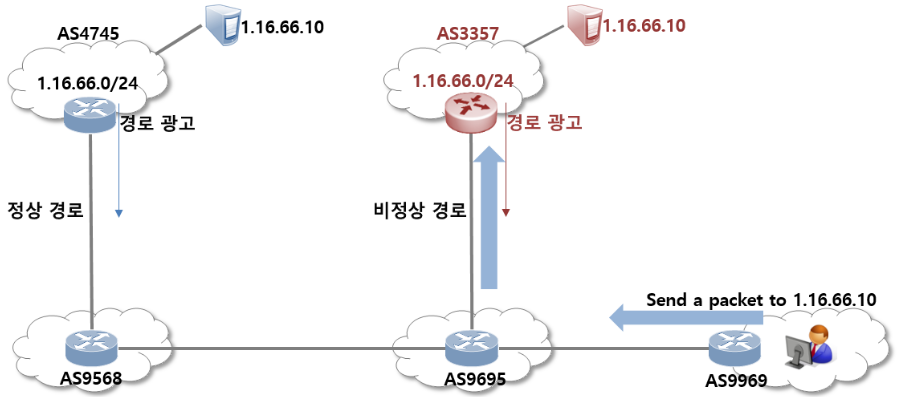

1) RPKI 적용 전: 잘못된 라우팅 경로 광고로 인해 하이재킹 등 문제 발생

– AS4745의 IP주소와 동일한 주소 대역 1.16.66.0/24를 AS3357에서 실수 또는 악의적으로 라우팅 경로를 광고하면, BGP 특성상 기존 정상 경로 AS9695 – AS9568 – AS4745 보다도 경로가 짧은 비정상 경로 AS9695 – AS3357로 패킷 라우팅 |

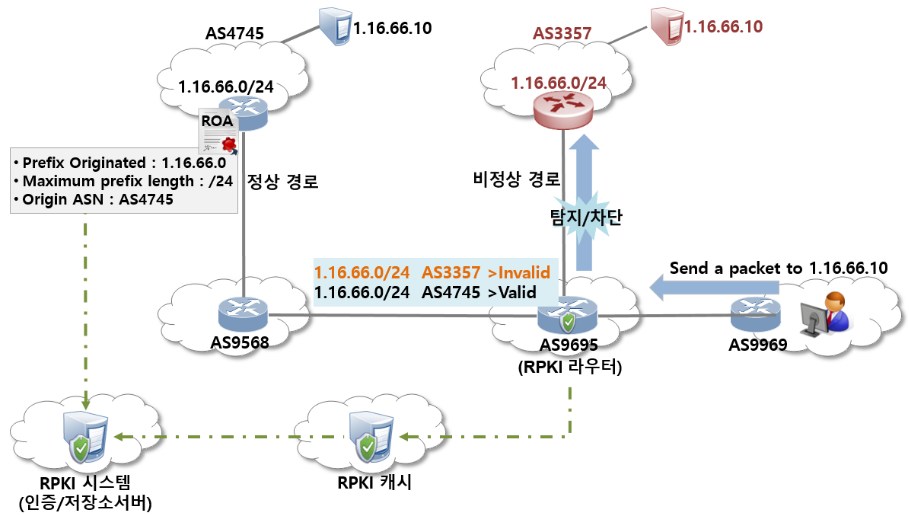

2) RPKI 적용: ROA를 RPKI 캐시 서버에 전송/저장, RPKI 라우터에 제공

– AS4745에서 1.16.66.0/24에 대한 BGP 라우팅 권한이 AS4745에 있음을 사전에 인증 받은 ROA 인증서를 글로벌 RPKI 시스템에 반영하면, 저장소에서 RTR 프로토콜로 RPKI 캐시(Cache) 서버에 전송/저장 후 ROA 정보를 RPKI 라우터에 제공 |

3) RPKI 적용 후: 잘못된 라우팅 경로 차단으로 라우팅 신뢰성 확보

– AS9695의 라우터가 RPKI를 활성화하게 되면 RPKI 서버로부터 받은 ROA 정보와 BGP 정보의 비교 결과인 ROV(Route Origin Validation) 정보를 통해 비정상 경로(Invaild)를 탐지/차단 |

4. RPKI 기반 라우팅 인증 체계

(1) RPKI 기반 라우팅 인증 체계도

|

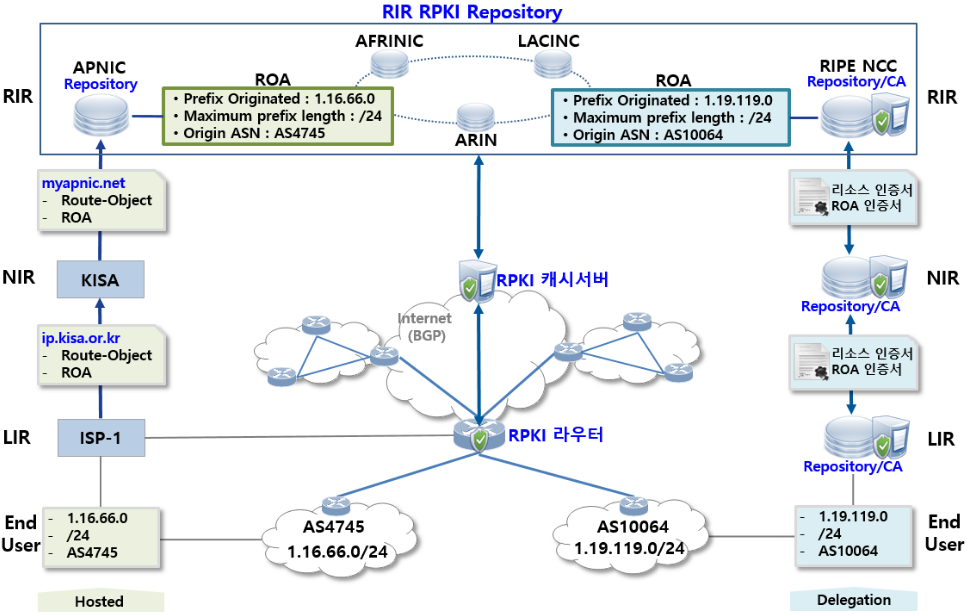

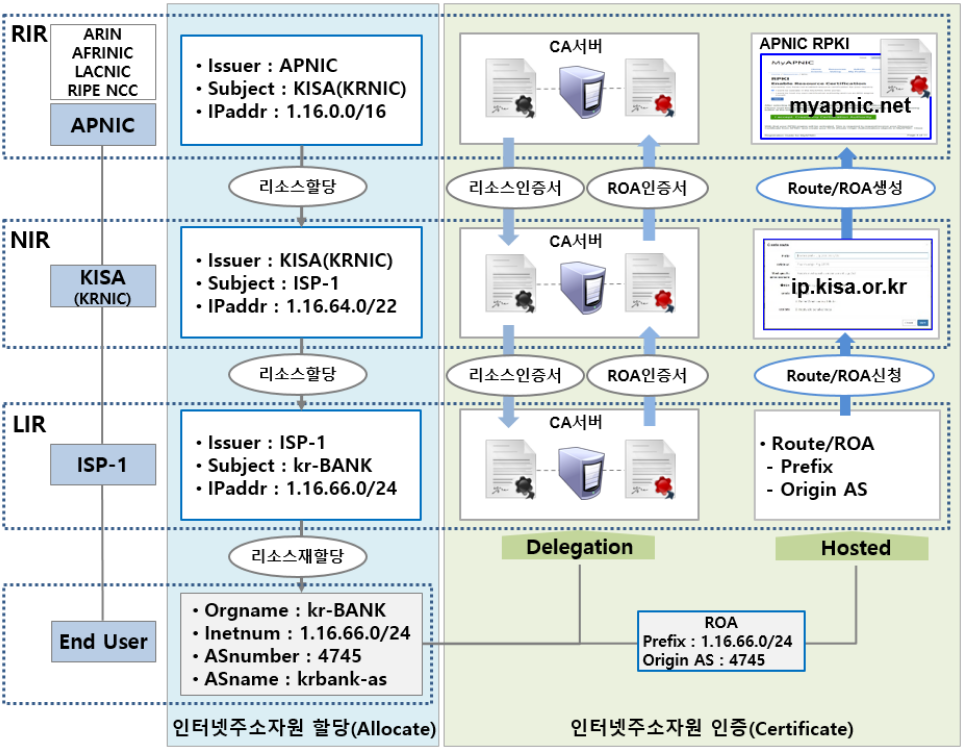

- 대륙별 인터넷주소관리기관(RIR), 국가별 인터넷주소관리기관(NIR), 국내 인터넷주소관리기관(LIR)의 계층적 IP 주소 할당 및 인증 수행

(2) RPKI 기반 라우팅 인증 역할 및 지원 방식

| 구분 | 역할 / 방식 | 역할 |

|---|---|---|

| 역할 | RIR | – Regional Internet Registry, 루트 인증서버(CA) 역할 – RIR 보유 인터넷주소 인증, ROA 인증서 최상위 등록관리 |

| NIR | – National Internet Registry (국가 단위), 위임/인증 역할 – 할당된 인터넷주소 위임 또는 통합 방식 ROA 인증서 등록 | |

| LIR | – Local Internet Registry (기관 단위), 사용/신청 역할 – 할당된 인터넷주소 중 인터넷으로 라우팅하는 자원 ROA 인증서 신청 | |

| 지원 방식 | 위임 방식 (Delegation) | – RIR-NIR-LIR 주소 관리기관 간 각각의 인증서버(CA)를 구축하여 리소스∙ROA 인증서를 등록 관리 |

| 통합 방식 (Hosted) | – RIR은 인터넷주소에 대한 인증 권한 보유 RPKI 시스템을 구축하고, 소속된 NIR, LIR은 RIR의 시스템에 접속하여 ROA 인증서를 신청 등록, 모든 암호화 작업이 RIR에서 처리 |

- 현재 한국인터넷진흥원(KISA)에서는 통합 방식(Hosted)만 지원

[참고]

- 한국인터넷진흥원(KISA), KRNIC 라우팅 인증(RPKI)