2018년 11월 30일

워너크라이 (WannaCry)

1. 전세계적 위협 랜섬웨어, 워너크라이 (WannaCry)

(1) 워너크라이 (WannaCry) 개념/국내외 감염 사례

| 개념 | MS Windows 기반 시스템 대상 SMB 취약점 등 이용하여 파일 암호화 및 비트코인 요구 랜섬웨어 |

|---|---|

| 감염 사례 | – 러시아, 영국 등 공공/민간 시스템 20여만대 감염 – 국내 구버전 윈도 PC, POS, 전광판 등 4천여건 발생 |

(2) 워너크라이의 특징

| SMB 취약점 이용 | – 원격 파일 접근 취약점 이용한 기법 |

| 다양한 파일 대상 | – 문서, DB, 가상머신 파일 등 암호화 |

| 비트코인 요구 | – 0.17 bitcoin 요구, 3일 후 2배로 증가 |

| Kill Switch 포함 | – 킬스위치(URL) 활성화로 확산 종료 |

2. 워너크라이 공격 방식 및 대응 방안

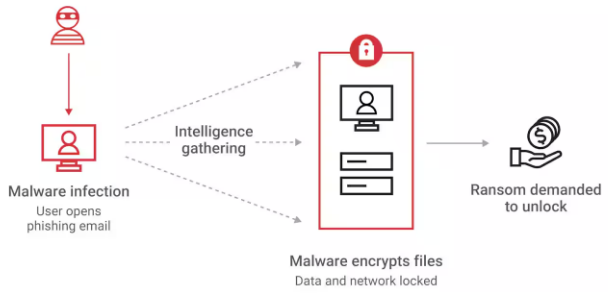

(1) 워너크라이 공격 방식

|

| 공격 방식 | 감염 기법 | 설명 |

|---|---|---|

| 네트워크 자동 확산 | ① 서브넷 판단 ② 내부 IP 연결 ③ 전파 시도 | – NIC를 통해 서브넷 판단, 서브넷 전체 IP의 TCP 445 port로 전파 시도 |

| 기존 방식 수동 확산 | – 드라이브 바이 다운로드, 이메일 | – 사용자가 악성 이메일 링크, 파일 실행 시 감염 |

(2) 감염 방식에 따른 워너크라이 대응 방안

| 감염 방식 | 대응 방안 |

|---|---|

| 네트워크 자동 확산 | – 최신 보안 업데이트 다운로드 및 패치 수행 – TCP 139, 445 port 및 NetBIOS 차단 설정 |

| 기존 방식 수동 확산 | – 출처가 불명확한 메일 열람, 파일 실행 금지 – 안티바이러스 사용, 메일 검사 시스템 도입 |

- 데이터 피해를 원천 차단하기 위해 정기적으로 백업 후 네트워크 차단 장소에 소산하여 보관 필요

3. 워너크라이 등 랜섬웨어 확산에 따른 고려사항

| 고려사항 | 설명 |

|---|---|

| 보안 취약점 적극 대응 필요 | – 2017년 3월 보안 패치 제공되었지만 미적용 시스템 다수 감염/피해 확산 |

| 해커 대응 시 관련 기관 공조 | – 요구 금액 지불 시 해커의 표적이 될 수 있어 KISA 등 관련 기관 공조 필요 |

[참고]

- Akamai, What Is WannaCry Ransomware?