2018년 11월 30일

랜섬웨어 (Ransomware)

I. 암호화된 파일 복호화 위한 금품 요구, 랜섬웨어의 개요

가. 랜섬웨어 (Ransomware)의 정의

내부 문서나 파일 등을 암호화하고 복호화 프로그램에 대한 금품을 요구하는 해킹 기법

나. 랜섬웨어의 동향

- 랜섬웨어 중 크립토락커 는 2013년 9월 처음 발견, ‘크립토월(CryptoWall)’, ‘토렌트락커(TorrentLocker)’, ‘크립토그래픽락커(CryptographicLocker)’, ‘테슬라크립트(TeslaCrypt)’ 등의 이름으로 변형들의 지속적인 유포

다. 랜섬웨어의 특징

| 특징 | 설명 |

|---|---|

| 사회공학 기법 | – 랜섬웨어배포 위한 사회공학적 기법 주로 사용 – 대표적인 사례로 이메일을 통한 랜섬웨어 배포 |

| 금품 요구 | – 사용자 파일을 암호화하여 접근할 수 없도록 한 후 복호화 프로그램 제공 위한 금품 요구 |

| 암호화 | – 사용자의 PC에 저장되어 있는 문서나 이미지 파일 등을 대상으로 암호화 수행 |

II. 랜섬웨어 침투 경로 및 공격 기법/유형

가. 랜섬웨어 침투 경로

| 침투 경로 | 관련 기법 | 설명 |

|---|---|---|

| 신뢰할 수 없는 사이트 | 웹 기반 DBD | – 단순 홈페이지 방문으로 감염 가능 |

| 스팸 메일 | 사회공학 적 기법 | – 이메일 내 URL 링크나 첨부 파일 통한 악성코드 유포 |

| 파일공유 사이트 | 익명 네트워크 | – P2P 사이트에서 파일 다운로드 및 실행 시 악성코드 감염 |

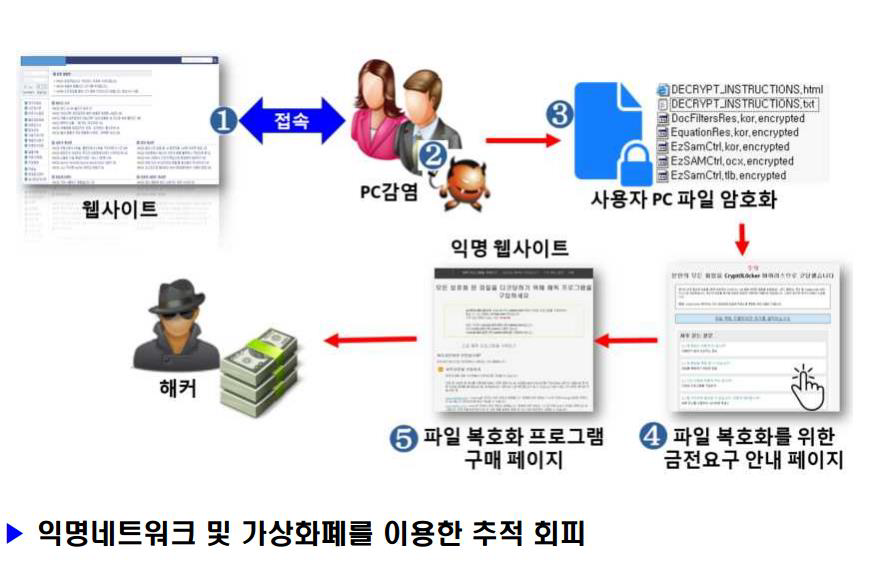

나. 랜섬웨어 공격 기법

| 공격 기법 | 사용 기술 | 설명 |

|---|---|---|

| 침입/배포 기법 | 웹기반 DBD | – 해커가 유도한 사이트에 접속 – 악성코드 즉시 다운로드/감염 |

| 멀버타이징 | – 인터넷 사이트 광고 클릭유도 – DBD 기법과 혼용 | |

| SMB 취약점 | – SMB 취약점 등 내부 네트워크 장비의 보안 취약점 이용 감염 | |

| 사회공학 | – 업무 메일인 것 처럼 가장 – 피해자가 메일 열어보도록 유도 | |

| 데이터 암호화 기법 | 단방향 암호화 | – 데이터를 복구할 수 없도록 단방향 암호화 |

| 양방향 암호화 | – AES/RSA 등 이용하여 암호화 – 대가 지불 시 복호화 키 전송 | |

| 금전 탈취 기법 | 비트코인 | – 비트코인 등 가상화폐 요구 – 금융 추적 회피 |

| 토르 네트워크 | – 익명 네트워크 사용하여 배포자 위치 은닉 |

다. 랜섬웨어의 유형

| 랜섬웨어 | 사용기술 | 특징 |

|---|---|---|

| CryptoWall | – 웹 기반 DBD | – 파일명 확장자 변경 – 암호화한 폴더 내 파일 생성 |

| CryptoLocker | – 웹 기반 DBD | – 파일 확장자 encrypted로 변경 – 시스템 보호 백업 삭제 후 동작 |

| TeslaCrypt | – 스피어 피싱 – DDoS | – 파일의 확장자 변조하지 않음 – 암호화 폴더 내 3개 파일 생성 – 개발자가 마스터키 배포 |

| CERBER | – 멀버 타이징 | – 네트워크 경로로 데이터 암호화 – PC에서 목소리로 감염사실 전달 |

| Locky | – 스피어 피싱 | – 파일명 및 확장자 변경 – 바탕화면 요구내용으로 변경 |

| WanaCry | – 스피어 피싱 | – SMB 취약점 통해 감염 – 시스템 당 300$ 비트코인 요구 |

| Erebus | – 스피어 피싱 | – 리눅스 주요 파일 암호화 – 암호화 파일명에 .ecrypt 확장자 |

III. 랜섬웨어 사전-실시간-사후 대응 방안

가. 감염원인에 따른 랜섬웨어 사전 예방방안

| 감염원인 | 예방 방안 | 공통 방안 |

|---|---|---|

| 드라이브 바이 다운로드 | – 바이러스 정보 안내 사이트 확인 | – 중요 자료 백업 – 취약점 보안 패치 – 안티랜섬웨어 |

| 스크립트 실행 | – 게시자 확인불가 S/W 실행 금지 | |

| 플래시 | – 플래시 차단 | |

| 멀버타이징 | – 광고 배너 클릭 금지 – Sandbox 솔루션 |

– 근본 예방 방안은 데이터의 충분한 보안 및 백업이며, 시스템 운용 시 외부 환경 노출 최소화

나. 랜섬웨어 실시간 대응 방안

| 대응 방안 | 예방 방안 |

|---|---|

| 스팸메일 실시간 대응 | – 메일 솔루션 확인하여 스팸메일 차단 – 전사 공지를 통한 공격 알림으로 예방 |

| 샌드박스기반 첨부파일 검증 | – 악성코드 전용 샌드박스 이용 – 신속한 악성코드 여부 판단 |

| 의심 파일 실행 보류 | – 샌드박스 검증 완료 시 까지 의심파일에 대한 실행 보류 기능 추가 |

다. 랜섬웨어 감염 후 조치 방안

| 조치 방안 | 세부 조치 방안 | 조치 확인 |

|---|---|---|

| 시스템 복원 | – 시스템 설정 복구 시점 복원 | – 시스템 복구 영역 존재 확인 |

| 암호화 해제 | – 암호화 파일 복호화 – 전용 백신 사용 | – 랜섬웨어 종류에 따라 불가능 경우 |

| 제거툴 사용 | – 부팅 시 CMD line 으로 제거툴 사용 | – 도구 적용 후 손실 발생 가능 |

- 감염 후 2차 감염을 차단하기 위해 네트워크 통한 2차 감염 차단 필요

- 랜섬웨어에 대한 원천적인 대응은 불가능하기 때문에 출처가 불명확한 프로그램은 실행 자제

IV. 기업보안 방안 수립 시 고려사항

| 고려사항 | 설명 |

|---|---|

| 최신 보안기술 유지 | – 진화하는 공격 기법에 대응 위해 보안 시스템을 최신 상태로 유지 |

| 보안 정책 적용 일관성 | – 보안 적용 예외 시 악용 소지 – 인적 사고 방지 위한 일관된 보안 정책 |

| 적절한 비용 투자 | – 중요/비중요 정보 구분하여 투자 집중 – 비용 대비 효율적 보안 체계 구축 |