2019년 7월 25일

제로 트러스트 (Zero Trust)

I. 제로 트러스트 (Zero Trust)의 개요

가. 제로 트러스트의 개념

|

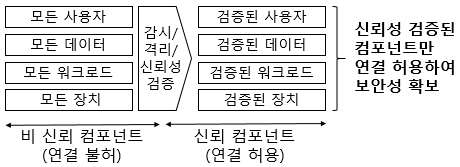

- 내/외부에 관계없이 모든 사용자나 시스템의 연결에 대해 검증 후 신뢰하는 네트워크 보안 모델

나. 제로 트러스트의 필요성

- 방화벽 내부 신뢰성이 부여된 시스템을 통한 내부 해킹 위협 증가

- 클라우드 및 모바일 환경 증가에 따른 보안 경계 수립 어려움

- 정보보호 대상이 시스템 중심에서 데이터, 사용자, 워크로드 등 다양화

II. 제로 트러스트의 기술요소

가. 제로 트러스트 모델 적용 절차

| 단계 | 적용 절차 | 세부 방안 |

|---|---|---|

| 1단계 | 악성 데이터 확인 및 분류 | – 악성 데이터 → 제거 – 유해 가능성 → 검사 |

| 2단계 | 악성 트래픽 경로 파악 | – 컴퓨팅 요소 위치 파악 – URI기반 경로 파악 |

| 3단계 | 제로 트러스트 네트워크 설계 | – Network Segmentation – 클라우드/SDN 기반 가상화 |

| 4단계 | 지능형 정책 생성 | – 워크플로우 자동화/지능화 – 보안 실행 구성 최적화 |

| 5단계 | 제로 트러스트 에코시스템 모니터링 | – 모든 변경을 검증 – 방화벽 Any/Any 정책 제거 |

나. 제로 트러스트 구현을 위한 기술요소

| 구분 | 기술요소 | 구현 방안/세부 기술 |

|---|---|---|

| 데이터 격리 측면 | CDR | – 파일 슬랙/파싱, 비정상구조 제거 – 스크립트 추출, 리어셈블 |

| 웹/이메일 렌더링 | – 웹/이메일 실행 화면 렌더링 – 콘텐츠는 별도 공간 격리 실행 | |

| 트래픽 감시 측면 | EDR | – 이벤트 감시, 휴리스틱 분석 – Analysis, Investigate, Remediate |

| In-band Network Telemetry | – 패킷 헤더 구조화, Collector – Leaf-Spine 아키텍처 | |

| Multi-Factor 신뢰성 검증 측면 | OTP | – Challenge-Response – Time/Event-Synchronous |

| FIDO | – FIDO1.0: UAF, U2F, 토큰/공개키 – FIDO2.0: CTAP, ASM, 외부인증 |

III. 제로 트러스트와 일반적 네트워크 보안 비교

| 비교항목 | 제로트러스트 | 일반적 네트워크 보안 |

|---|---|---|

| 신뢰성 부여 기준 | 신뢰성 검증 여부 | 네트워크 위치 |

| 보안 정책 | 적응형 보안 정책 | 보안장비 정의 정책 |

| 보호 대상 | 모든 컴포넌트 | 장치와 데이터 |

[참고 자료]

John Kindervag (forrester research), “5 Steps to a Zero Trust Network”, 2015.3

3 Comments

제로 트러스트가 내/외부 그어떤것도 믿지 않는다 이런 의미인가요?

네~ 맞습니다. 과거에는 유선 네트워크와 컴퓨터를 통해 시스템에 접속하였기 때문에 외부 위협만 존재하였으므로 내부와 외부의 접점에 집중적으로 보안을 강화하였지만 현재 무선/이동통신 네트워크와 모바일 장치들의 폭발적인 증가로 인해 내부로부터의 정보 유출 등 내/외부 가리지 않고 보안 위협이 존재하므로 제로 트러스트를 통해 변화하는 위협 요인에 효과적으로 대응하는 것이 필요합니다.

감사합니다