2025년 5월 31일

침해 지표 (IoC, Indicator Of Compromise)

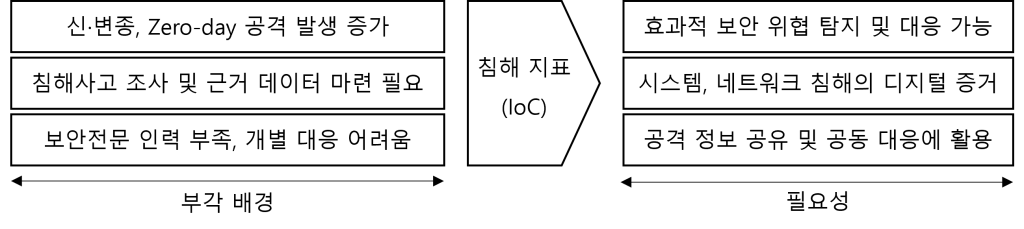

1. 침해 지표 (IoC, Indicator Of Compromise)의 개요

| 필요성 |  |

|---|---|

| 개념 | 침해사고에 대한 공격 정보 공유 위해 공격에 활용된 유포지/경유지, 공격발생 일시, 악성코드 등을 포함한 데이터 |

- 국내에서는 침해 지표(IoC) 기반 C-TAS 체계를 수립하여 KISA 사이버위협 정보공유시스템을 통해 보안 위협 대응중

2. 침해 지표(IoC)의 주요 유형

| 구분 | 유형 | 침해 정보 |

|---|---|---|

| 네트워크 기반 IoC | 악의적 IP 주소/도메인 | – 확인된 공격 IP 주소, 도메인, URL – C&C IP, 좀비 IP, 경유지, 유포지 |

| 비정상적인 방화벽 정책 변경 | – 기존에 차단되어 있던 포트 또는 IP 허용 – 외부→내부 접근 경로(RDP, SSH 등) 오픈 | |

| 시스템 및 파일 기반 IoC | 비정상적인 시스템 변경 | – 시스템 파일 또는 레지스트리 비정상적 변경 – 예기치 않은 소프트웨어 설치 또는 업데이트 |

| 악성코드 해시 | – 악성코드 파일 해시(MD5, SHA-1, SHA-256 등) – 평판 정보, RBL_IP, RBL_Domain | |

| 계정 및 인증 관련 IoC | 비정상적인 로그인 시도 | – 특정 시간대 반복적 로그인 시도 및 실패 – 평소와 다른 위치(해외), 시간대(심야) 로그인 시도 |

| 비인가 계정 생성 /권한 상승 | – 권한 계정의 비인가 권한 상승 등 불규칙성 – 사용자가 요청하지 않은 암호 재설정 알림 | |

| 이메일 및 메시지 기반 IoC | 스팸/비정상 이메일 | – 특정 계정에서 대량의 스팸 또는 피싱 이메일 발송 – 존재하지 않는 사용자 수신 또는 발신 |

| 스푸핑 메시지 | – 발신자를 위조하여 공격 대상에 메시지 전송 – 알 수 없는 첨부파일 또는 링크 포함 메시지 | |

| 행동 및 이벤트 기반 IoC | 보안 설정 변경 및 비인가 접근 | – 백신, EDR, 방화벽 등 보안 솔루션 감시 기능 해제 – 명령 및 제어(C&C) 서버와의 통신 시도 |

| 데이터 유출 패턴 | – 비정상적인 네트워크 트래픽 패턴 – 특정 파일에 대한 반복적 접근 시도 |

- 침해 지표(IoC)는 알려진 위협 탐지와 신속한 분류 및 대응이 가능하지만, 오탐이나 최신성이 부족하므로 공격 의도 실시간 파악 가능한 공격 지표(IoA)와 상호 보완 필요

3. 침해 지표(IoC)와 공격 지표(IoA) 비교

| 비교 항목 | 침해 지표(IoC) | 공격 지표(IoA) |

|---|---|---|

| 개념 | 이미 발생한 침해의 흔적, 시스템/네트워크 상의 데이터(아티팩트) | 공격자가 목표를 달성하기 위해 사용하는 전략, 기술, 절차(TTPs) |

| 특징 | – 특정 시점의 정적 정보 – 지속적으로 변화 – 주로 외부 피드로 제공 – 오탐 가능성 높음 | – 실시간 문맥 제공 – 공격 의도 파악 가능 – 사이버 킬 체인 전반 탐지 – 새로운 위협(제로데이 등) 탐지 가능 |

| 활용 시점 | 이미 발생한 침해 분석, 초기 분류 및 대응 시작점 제공 | 침해 발생 전·중에 악성 행동 실시간 탐지 및 사전 대응 |

| 활용 방법 | 룰셋, 시그니처, SIEM 연동 등 탐지 자동화 | TTP 기반 룰, 행위 기반 탐지, 위협 사냥 등 |

| 활용 사례 | IP 주소, 도메인, URL, 해시, 이메일 주소, 파일 이름 등 | 코드 실행, 지속성 메커니즘, C2 생성, 방어 회피 등 |

| 장점 | – 빠른 분류 및 대응 시작 – 알려진 위협 탐지 용이 | – 실시간 탐지 – 공격 의도 파악 – 제로데이 등 미지의 위협 대응 |

| 단점 | – 오탐·노이즈 많음 – 문맥 부족 – 최신성·정확성 이슈 | – 분석 및 구현 난이도 – 위협 인텔리전스 필요 |

- 침해 지표(IoC)는 시스템과 네트워크 아티팩트로 구성된 정적 지표이며, 공격 지표(IoA)는 공격자의 전략·기술·절차로 구성되어 공격 의도를 실시간으로 파악할 수 있어, 두 지표를 함께 활용하면 탐지 신뢰도와 대응 효율성 향상 가능

[참고]

- 조혜선 외, 한국정보처리학회, 침해지표 기반의 사이버 위협수준 분석, 2017.4

- Fortinet, 침해 지표(IoC)의 가장 일반적인 침해 지표

- Gwibin Im, IBM, IOC(침해지표) vs. IOA(공격지표) 2가지, 2022.3