2025년 2월 9일

C-TAS (Cyber Threat Analysis & Sharing)

1. C-TAS (Cyber Threat Analysis & Sharing)의 개요

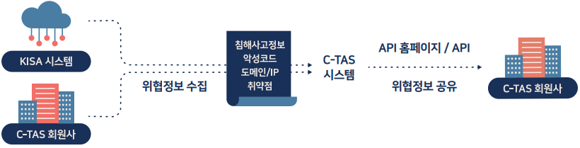

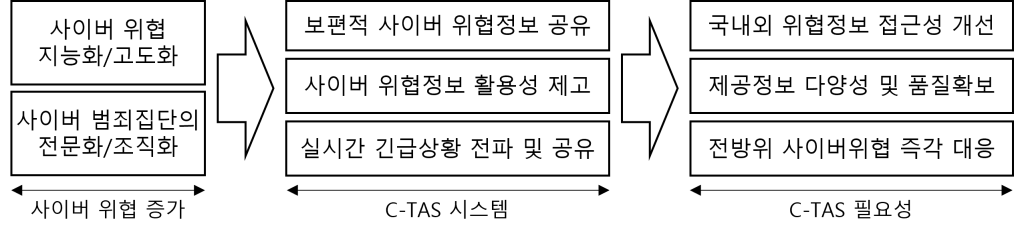

| 개념 | 침해사고 공동 대응 위해 악성코드, 감염IP 등 위협정보를 수집 및 상호 교환하는 사이버 위협정보 분석·공유 체계 |

|---|---|

| 개념도 |  |

| 필요성 |  |

- 여러 산업 분야에 걸쳐 광범위하게 발생하는 침해사고 예방 및 대응을 위해 2014년 부터 민·관 공동 참여하여 위협정보를 공유

2. C-TAS 기반 위협정보 공유 절차 및 위협정보

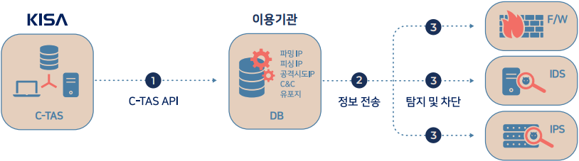

(1) 위협정보 공유 절차

|

(2) 공유 위협정보 및 공유정보내역

| # | 공유 위협정보 | 공유정보내역 |

|---|---|---|

| ① | 단일지표 | – 악성코드, C&C, 감염IP, 공격시도IP, 유포지, 피싱, 파밍, 스미싱, 정보유출지, 악성 이메일, 랜섬웨어 등 |

| ② | 분석보고 | – 보안공지, 기술문서 |

| ③ | 추이정보 | – 일간추이, 주간추이, 월간추이 |

| ④ | 지속정보 | – 일간지속, 주간지속, 월간지속 |

| ⑤ | 중복정보 | – 일간중복, 주간중복, 월간중복 |

| ⑥ | 동향정보 | – 일간동향, 주간동향, 월간동향 |

| ⑦ | 핵심정보 | – 일간핵심, 주간핵심, 월간핵심 |

| ⑧ | 중개지표 | – 어뷰징 IP 등 |

- 양방향 정보공유, 권한관리를 통해 기관별 정보 공유 대상 및 범위 차등 적용

3. C-TAS 활용 사례

- C-TAS API: C-TAS시스템으로부터 정보를 송·수신할 수 있도록 하는 프로그램

| 활용 사례 | 공유 정보 및 활용 방식 |

|---|---|

| 위협IP 탐지 및 차단 | – 공유 정보: 파밍IP, 피싱IP, 공격시도IP, C&C, 유포지 등 – DB(내부 위협 DB)에 저장 후 사내 IPS, 방화벽, 웹방화벽(WAF) 등 보안장비에 적용  |

| 악성코드 대응 및 차단 | – 공유 정보: 악성코드 – DB(내부 위협 DB)에 저장 후 사내 백신 솔루션에 악성코드 해시(Hash)값 등록, 악성코드 진단에 이용  |

- 특정 기관에 위협IP나 유포지, 악성코드 등이 공유되면 가입 기관에 악성코드 정보가 공유/등록되며, 침해에 대해 사전 보호 조치 가능

[참고]

- 한국인터넷진흥원(KISA), 사이버 위협정보 분석·공유 체계 운영