2018년 12월 10일

IEEE 802.11i (무선랜 보안)

1. 안전한 무선 환경 시스템 표준, IEEE 802.11i

(1) IEEE 802.11i의 개념

- 무선 네트워크 취약점 해결 위해 WPA를 통한 데이터 링크 계층 보안 메커니즘 기반 무선랜 표준

(2) IEEE 802.11i 등장배경

| 무선 환경 취약점 | 무선 보안 목표 |

|---|---|

| – IEEE 802.11 WEP RC4기술 취약점 공개로 무선랜 보안 이슈발생 및 우려확산 | – AP와 Station 사이 인증과 키 교환 및 무선 구간 데이터 보호로 보안망 구축 |

2. IEEE 802.11i 인증방식

(1) IEEE 802.11i 모드 별 인증방식 종류

| WPA Personal | WPA Enterprise | |

|---|---|---|

| WPA-1 | [인증] PSK [암호] TKIP/MIC | [인증] IEEE 802.1x/EAP [암호] TKIP/MIC |

| WPA-2 | [인증] PSK [암호] AES-CCMP | [인증] IEEE 802.1x/EAP [암호] AES-CCMP |

(2) IEEE 802.11 인증방식 비교

| 구분 | WPA-Personal | WPA-Enterprise |

|---|---|---|

| 개념도 |  |  |

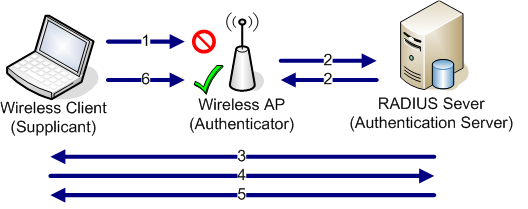

| 개념 | – 별도 인증서버 없음 – AP ↔ STA 사이 인증 | – 인증서버 기반 인증 – STA ↔ AP ↔ 인증서버 |

| 특징 | – AP에서 인증 지원 – 개인 및 SOHO 서비스 | – RADIUS 서버 필요 – 기업 및 서비스 용도 |

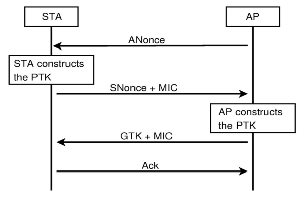

| 인증 절차 | 사전 인증 키 정보공유 ① AP Nonce 전송 ② STA Nonce + MIC ③ 그룹 키 생성, 전송 ④ 응답, 그룹/대칭키 사용 인증 완료 | ① 접근 제한(Denied) ② AP↔서버 사전인증 ③ 인증서버 Challenge ④ Challenge요청 응답 ⑤ 인증서버 세션키전송 ⑥ 인증 완료 |

- 접속 중인 AP 부근의 AP에 대해 Pre-Authentication 수행하여 핸드오프 시 서비스 연속성 보장

3. IEEE 802.11i 키 교환방식 설명

| 구분 | 개념도 | 절차 |

|---|---|---|

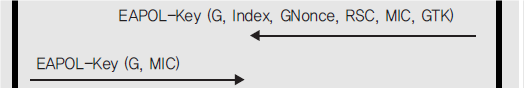

| 그룹키 (GTK) |  | ① AP에서 그룹키 생성 ② 무선 단말 보유한 EAPOL키 암호화 키 기반 복원 |

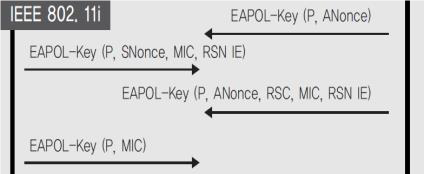

| 대칭키 (PTK) |  | ① EAPOL키 서술자에 대칭키 및 상태전송 ②, ③ 보안 정보 송신 ④ 대칭키 사용 |

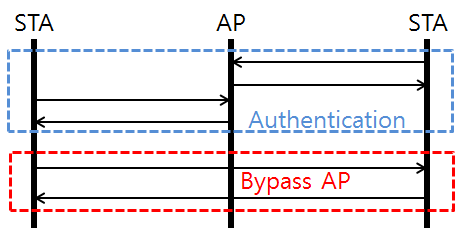

| 단말키 (STA key) |  | – 동일 BSS내 단말인증 – 해당 단말 간 키 교환 및 통신에 AP 미관여 |

- IEEE 802.11i 키 교환 방식은 4Way 기반이며, 세션 종류에 의해 대칭키, 그룹키, 단말키 핸드쉐이크로 구분

4. IEEE 802.11i 암호화 방식

(1) 암호화 방식의 유형

| 유형 | 방식 설명 |

|---|---|

| TKIP | – WEB암호화 전 키 생성 과정 후 WEP 개선 |

| CCMP | – AES 암호화 알고리즘 사용 암호화 방식 |

(2) TKIP의 WEP 취약점 개선방안

- WEP 암호화 이전 키 생성 과정 추가 및 메시지 프레임 별 지속키 변경, 메시지 무결성 코드 (MIC)를 프레임에 포함시켜 WEP 알고리즘 취약점 보완