2024년 10월 22일

IPSec (IP Security)

1. IPSec (IP Security)의 개념 및 특징

| 개념 | IP망 전송 데이터 보호를 위해 AH, ESP 프로토콜 및 SPD, SAD 정책 기반 OSI 7 Layer 중 네트워크 계층 통신 보안 프로토콜 | |

|---|---|---|

| 특징 | 전송 데이터 보호 | OSI 7 Layer 중 네트워크 계층 IP망 전송 데이터 보호 |

| 기밀성 보장 | 대칭키 암호화를 통한 기밀성 제공 (ESP 프로토콜) | |

| 송신처 인증 | 메시지 인증 코드(MAC)를 통해 IP 패킷 무결성 보장 | |

| 터널링 구성 | 종단 구간 또는 중계 장치 간 보안 통로 구성 (IPSec VPN) | |

- IPSec을 이용하여 공용망 전송 데이터 보호, Application 데이터 암호화, 송신자 인증, 두 장치 간 사설 터널을 생성

2. IPSec 패킷 전송 절차 및 구성 요소

(1) IPSec 패킷 전송 절차

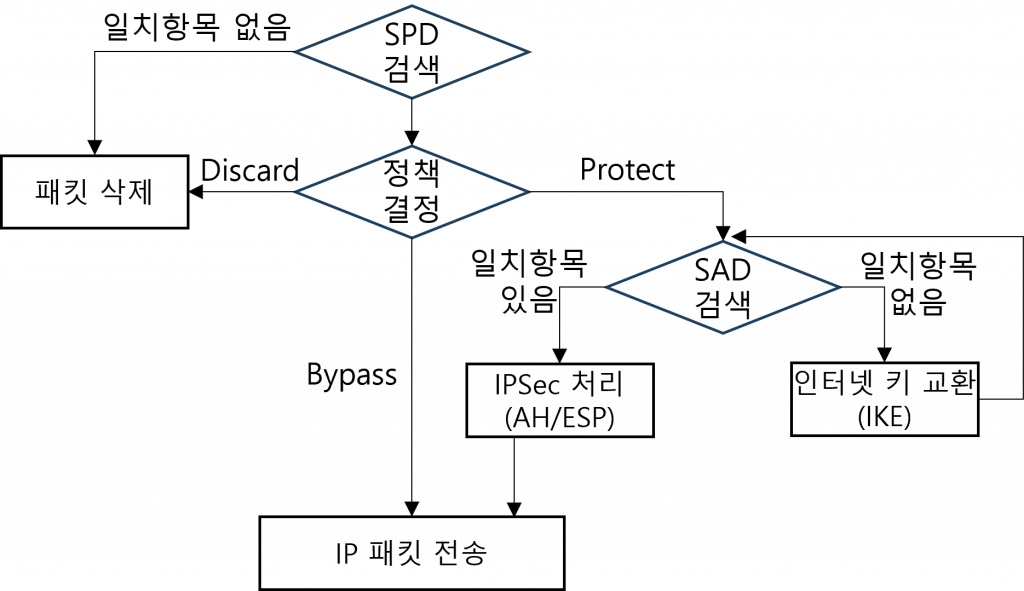

| ※ SPD(보안정책 데이터베이스), SAD(보안연관 데이터베이스), Discard(폐기), Protect(보호), Bypass(허용) |

|

| ① | SPD 검색 | 전송 대상 패킷에 대해 SPD를 검색하여 일치하는 엔트리가 없으면 삭제, 있으면 첫번째 엔트리의 정책에 따라 처리 |

| ② | 정책 결정 | 정책 확인 결과, Discard → 패킷삭제, Bypass → 패킷 전송, Protect → SAD 검색 |

| ③ | SAD 검색 | SAD 검색하여 일치하는 엔트리가 있으면 IPSec 처리 수행 후 전송, 일치하는 엔트리가 없으면 IKE 과정 수행 후 보안 연결(SA)을 생성 |

(2) IPSec 구성 요소

| 구분 | 구성 요소 | 역할 |

|---|---|---|

| 보안 정책 | SPD (Security Policy Database) | – 패킷 보안 정책 적용, 트래픽 처리 참조 (Protect, Bypass, Discard) |

| SAD (Security Authentication Database) | – 양단 간 비밀 데이터 교환 위해 사전 설정 요소 관리 | |

| 보안 프로토콜 | AH (Authentication Header) | – 메시지 인증 코드(MAC)를 이용하여 인증 제공 |

| ESP (Encapsulating Security Payload) | – MAC 및 암호화를 이용하여 인증, 기밀성 제공 | |

| IKE (Internet Key Exchange) | – 두 장치 간 암호화 키 및 알고리즘 협상, 보안 연결(SA) 설정 |

- 호스트 종단간 또는 라우터 간 효율적인 IPSec 기반 통신을 위해 전송 모드 또는 터널 모드 사용

3. IPSec의 운용 모드

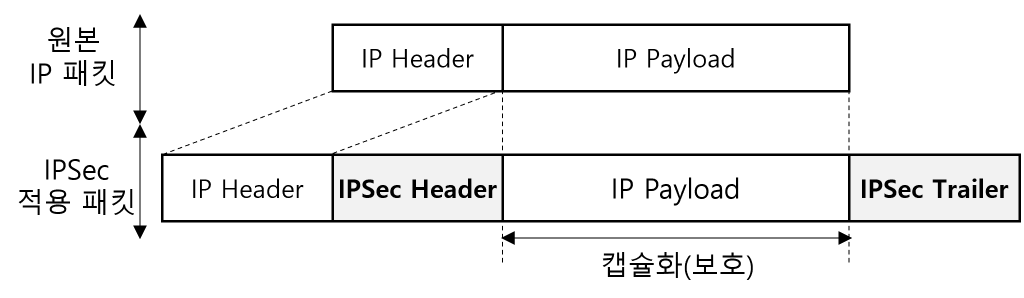

| 전송 모드 (Transport Mode) | 패킷 구조 |  |

| 동작 방식 | – 원본 IP Header는 그대로 사용하고, Payload 만 보호하는 방식 – Host-to-Host(종단간) 주로 사용, 상위 계층 프로토콜 보호 | |

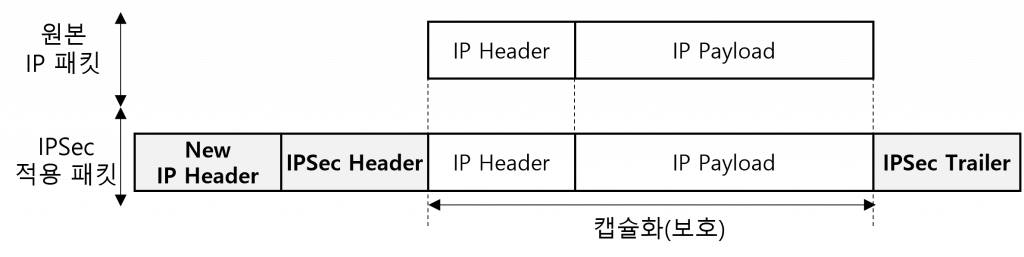

| 터널 모드 (Tunnel Mode) | 패킷 구조 |  |

| 동작 방식 | – IP 패킷 전체를 보호하고, 새로운 IP Header를 추가하는 방식 – 두 라우터 상호간, 호스트와 라우터, 게이트웨이 간 주로 사용 |

- IPSec은 IP망에서 안전한 데이터 전송을 위한 3계층(Network Layer) 보안을 위해 IETF에 의해 제안되어 IPSec VPN 구현에 널리 사용되고 있음

- IPsec은 주로 장비 간 전송 데이터 보호에 사용하고, 장비-단말 간 전송 데이터 보호 위해서는 공개키, 전자서명 등을 추가로 사용하는 4계층 (Transport Layer) 수준의 SSL (Secure Socket Layer) 사용

[참고]

- AWS, IPSec이란 무엇인가요