2019년 8월 5일

WPA3 (Wi-Fi Protected Access 3)

I. WPA3 (Wi-Fi Protected Access 3)의 개요

가. WPA3의 개념과 필요성

| 개념 | 필요성 |

|---|---|

| 안전한 Wi-Fi(IEEE 802.11 표준) 무선 네트워크 통신을 위한 Personal/Enterprise 모드의 SAE 기반 암호화 방식 개선 기술 | – WPA2의 802.1x와 PSK 기반 취약점 개선 – Personal 모드 스누핑 취약점 개선 필요 – 개방형 네트워크 암호화 기반 보안성 확보 |

- Wi-Fi Alliance에서 2018년 6월에 발표한 Wi-Fi 패킷 보안 암호화를 위한 IEEE 표준 규격

나. WPA2 취약점과 WPA3 개선점

| WPA2 취약점 | WPA3 개선점 |

|---|---|

| – Personal 모드 Brute-force 공격에 취약 – Enterprise 모드만 트래픽 스누핑 차단 – KRACK 기반 세션 하이재킹 공격에 취약 | – SAE 기반 고강도 암호화 방식 – Personal 모드 스누핑 차단 추가 – 개방형 네트워크 암호화 |

- 공항 등 공공장소의 개방형 무선 네트워크에 No Password 암호화 연결 기반 보안성 향상

II. WPA3 암호화 프로세스 및 기능/모드

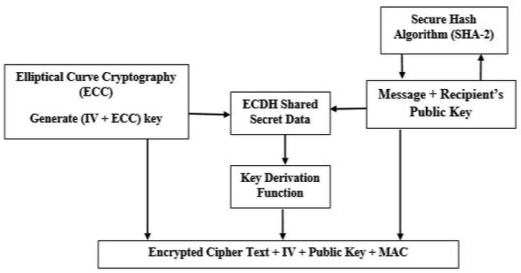

가. WPA3 암호화 프로세스

| – ECC 알고리즘 기반 암호화 – SAE 기반 키유도 함수 사용 – SHA-2 기반 메시지 무결성/인증 – ECDH, ECDSA 기반 키 인증 |

나. WPA3의 기능/모드 기술 요소

| 구분 | 기술 요소 | 세부 기술 / 설명 |

|---|---|---|

| WPA3 기능 | 192bit Security Suite | – 192bit 타원곡선 암호화 |

| SAE / 4 Way-Handshake | – 동일성 동시 인증, KRACK 대응 | |

| Easy Connect | – 페어링 프로세스 간소화 | |

| Wi-Fi CERTIFIED Enhanced Open | – OWE기반 개방형 네트워크 암호화 | |

| WPA3 모드 | WPA3-Personal Mode | – 개인 사용자 위한 모드 – 자연 암호 사용 – Forward Security – 암호 노출 시 트래픽 보호 |

| WPA3-Enterprise Mode | – 기업 사용자 위한 모드 – GCMP-256 암호화 – HMAC-SHA384 키 유도 – 384bit ECDH, ECDSA 키 인증 – BIP-GMAC-256 프레임 보호 |

III. WPA3의 문제점 및 해결방안

| 문제점 | 해결 방안 |

|---|---|

| – 키 익스체인지 보안 결함 기반 암호 키 탈취 – 4 Way-Handshake 다운그레이드 공격 취약 – 캐시 기반 사이드채널 누출 공격에 취약 | – SAE 암호 인코딩 알고리즘 변경 – 단일 암호 알고리즘 기반 다운그레이드 방지 – P-512 타원곡선 등 강한 암호 알고리즘 사용 |

- 위 WPA3 취약점(CERT ID #VU871675, CVE-2019-9494)은 보급 초기 단계이므로 파장은 적으나, 발견되지 않은 취약점이 존재 가능하므로 인증 알고리즘 공개를 통해 취약점 조기 발견 및 Zero-day Attack 대응 필요

IV. Wi-Fi 보안기술 진화 과정

| 구분 | WEP | WPA | WPA2 | WPA3 |

|---|---|---|---|---|

| 암호화 | RC4 | TKIP+RC4 | CCMP/AES | GCMP-256 |

| 인증 | WEP-Open WEB-Shared | WPA-PSK /Enterprise | WPA2-Personal /Enterprise | WPA3-Personal /Enterprise |

| 키 관리 | none | 4 Way-Handshake | 4 Way-Handshake | ECDH / ECDSA |

- ECDH: Elliptic Curve Diffe-Hellman

- ECDSA: Exchange and Elliptic Curve Digital Signature Algorithm

[참고]

- Wi-Fi Alliance, “Wi-Fi Alliance®, Wi-Fi CERTIFIED WPA3™ 보안 발표”, 2018. 6

- Mathy Vanhoef and Eyal Ronen, “DRAGONBLOOD: Analysing WPA3’s Dragonfly Handshake”, 2019. 8

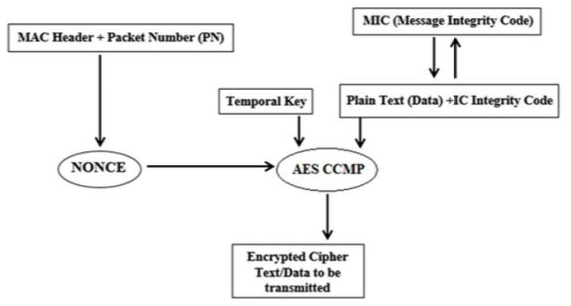

[WPA3와 비교를 위한 WPA2 암호화 프로세스]

|