2024년 3월 31일

기밀 컴퓨팅 (CC, Confidential Computing)

1. 기밀 컴퓨팅 (CC, Confidential Computing)의 개요

(1) 기밀 컴퓨팅의 개념/목적

| 개념 | 목적 |

|---|---|

| 메모리에 적재되어 사용 중인 데이터 보호 위해 TEE에서 계산을 수행하여 하드웨어 기반으로 데이터를 보호하는 기술 | – 기업 비밀, 개인 정보, 민감 데이터 보호 – 소유자가 데이터에 대한 완전한 통제 유지 – H/W 기반 S/W보다 더 강력한 통제 보장 |

- TEE(Trusted Execution Environment): 하드웨어 기반 다른 App으로부터 실행 환경을 격리하여 접근을 통제하고 실행 신뢰성을 제공하는 환경

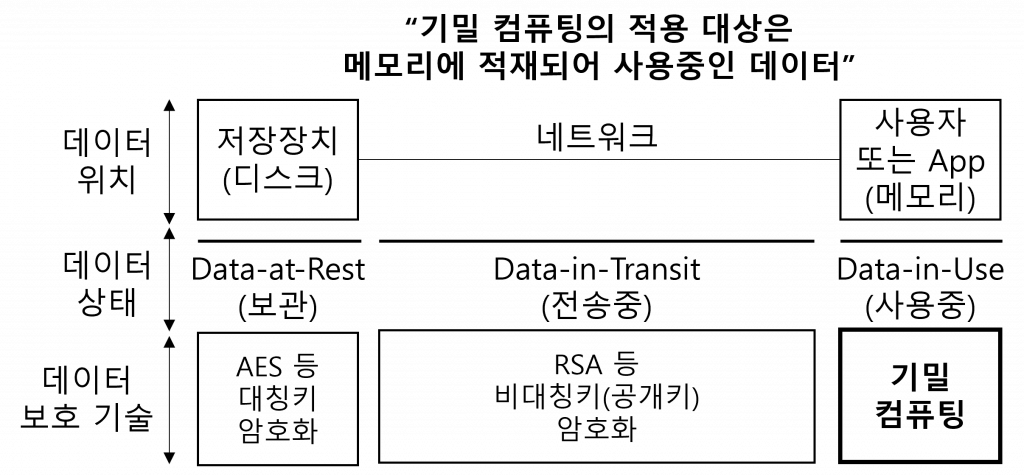

(2) 기밀 컴퓨팅의 적용 대상

|

- 격리, 접근 통제, 암호화, 키 관리 기술 등을 하드웨어로 구현하여 소프트웨어보다 더 강력한 통제를 보장한다는 의미의 기밀 컴퓨팅이라는 새로운 영역으로 구분

- 기밀 컴퓨팅은 기존 위상대수 기반 준동형 암호, TPM 등 SE(Secure Element) 기술의 낮은 속도, App 제약의 단점을 보완

2. 기밀 컴퓨팅의 아키텍처 및 구성요소/주요 기술

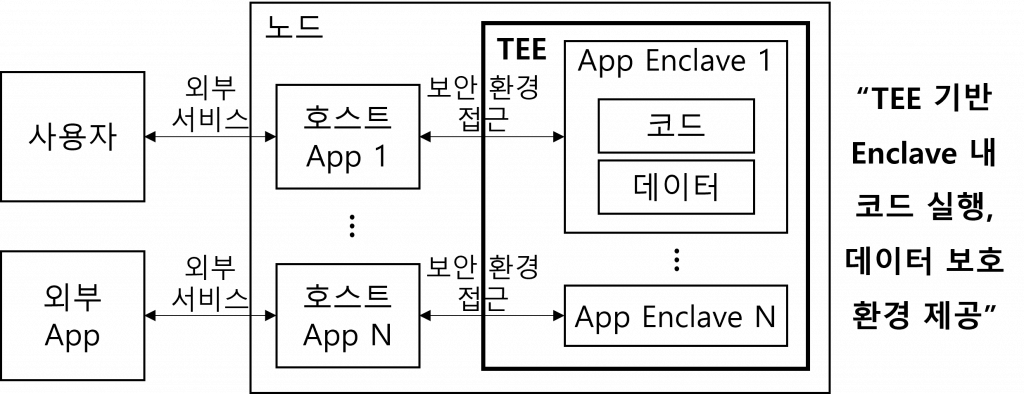

(1) 기밀 컴퓨팅의 아키텍처

|

- 하드웨어 칩으로 제공되는 TEE 기반 Enclave 내 코드 실행 보안 환경을 제공하거나, 자체 암호화된 메모리 기반 Enclave 내 자체 코드를 실행하여 사용 중인 데이터를 보호

(2) 기밀 컴퓨팅의 구성요소 및 주요 기술

| 구성요소 | 주요 기술 | 역할 |

|---|---|---|

| 신뢰 실행 환경 | TEE | – 메모리 영역에 특정 App만 접근을 하드웨어로 보장 – Intel SGX, AMD SEV, ARM TrustZone 등 |

| 실행 증명 | 검증자/증명자 무결성 확인 기술 | – 실행 중인 App이 신뢰 가능한 App인지 확인 – 코드/Control Flow/데이터 무결성 모두 확인 |

| 주변 장치 | 하드웨어 칩(Chip) 기술 | – CPU가 사용하는 메모리 공간을 격리하여 App 통제 – 하드웨어 칩, GPU, DPU(Smart NIC), FPGA 등 |

| 시스템 소프트웨어 | 프로그래밍 모델 제공 기술 | – 하드웨어와 상호작용, App에 프로그래밍 모델 제공 – 신뢰 가능한 부부만 Enclave 내 수행, ECALL/OCALL |

| 응용 암호화 | 완전동형암호 | – 암호문을 AND, XOR 연산을 통해 복호화 없이 수행 – 부트스트래핑, 스쿼싱, E(m) = (m mod p, m mod q) |

| SMPC | – 당사자 간 개인 데이터 공개없이 공동으로 계산 수행 – 영지식 증명, 차분 프라이버시, 합성 데이터, 연합 학습 |

- 기밀 컴퓨팅 컨소시엄(CCC)에는 Intel(SGX 칩), AMD(SEV 칩) 등의 하드웨어 칩 제조사와 AWS, Microsoft, Google 등의 CSP 업체가 참여하고 있으며 TEE 지원 CSP 증가 추세

3. 기밀 컴퓨팅의 한계점 및 대응 방안

| 한계점 | 대응 방안 |

|---|---|

| – 기밀 컴퓨팅 적용 App 개발 비용/제약 증가 – 기밀 컴퓨팅 사용 시 성능 저하 발생 – 운영체제 기능 직접 구현 필요 – GPU, FPGA 등 주변장치 신뢰 문제 | – RISC-V 등 오픈소스 CPU 생태계 참여 – 시스템 반도체 연구를 통한 성능 고도화 – 호스트 내 가상머신 단위 격리 수행(SEV) – App 개발 시 주변장치 신뢰 기능 연구 |

- 기밀 컴퓨팅에 필요한 핵심 기술은 주로 CPU에 구현되어 있으므로, RISC-V 등 오픈소스 CPU 생태계 적극 참여 및 시스템 반도체 고도화 연구가 필요하며 기밀 컴퓨팅은 SMPC, FHE, Device 가상화 등 다양한 분야에 활용될 것으로 전망

[참고]

- CCC(Confidential Computing Consortium), Introduction to Confidential Computing

- 정보통신기획평가원(IITP), Confidential Computing 기술 동향과 전망

- 이글루코퍼레이션, Confidential Computing 데이터 보안의 새로운 패러다임