2023년 12월 2일

크리덴셜 스터핑 (Credential Stuffing)

1. 크리덴셜 스터핑 (Credential Stuffing)의 개념

| 개념 | 다크웹이나 해킹으로 수집한 인증정보를 통한 다수 웹사이트 대상 봇넷 자동화 기반 Brute Force 로그인 시도 공격 |

|---|

- 22년 12월 페이팔 사용자 중 3만 5천명가량의 개인정보 유출 발생 등 최근 크리덴셜 스터핑 공격이 다수 발생

2. 크리덴셜 스터핑 공격 절차

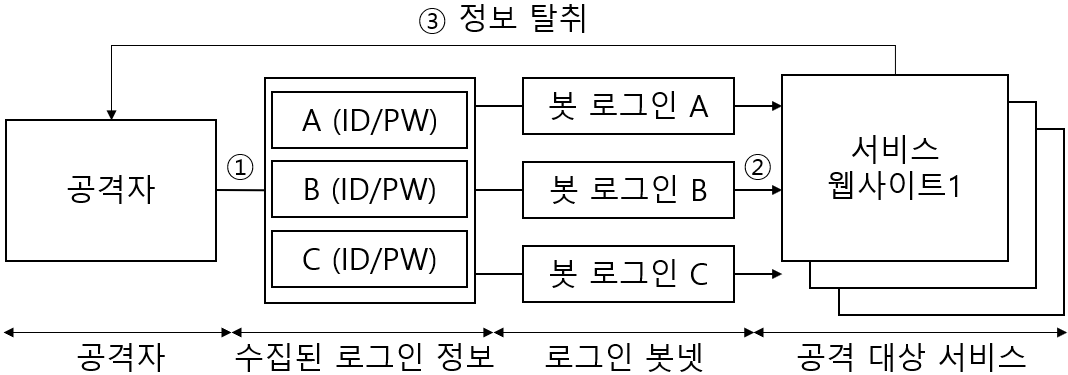

(1) 크리덴셜 스터핑 공격 절차도

|

(2) 크리덴셜 스터핑 단계별 공격 절차 설명

| 단계별 공격 절차 | 공격 도구 | 공격 방법 |

|---|---|---|

| ① 크리덴셜 획득 | 다크웹, 피싱 | – ID, 패스워드 등 웹사이트 로그인 크리덴셜 획득 |

| ② 로그인 시도 | 봇넷(로그인) | – 크리덴셜을 사용하여 Brute Force 로그인 공격 |

| ③ 정보 탈취 | 봇넷(정보탈취) | – 로그인 성공 시 개인정보, 금융정보 등 공격자에 전송 |

- 대다수 일반 사용자는 여러 웹사이트에 동일한 로그인 크리덴셜을 사용하므로 사회공학 공격에 취약

3. 크리덴셜 스터핑 공격 대응 방안

| 구분 | 대응 방안 | 세부 조치 사항 |

|---|---|---|

| 웹서비스 측면 | 웹방화벽, IPS 도입 | – 비정상 시그니처 차단을 통해 봇넷 활동 차단 |

| 동적필드 난독화 | – 로그인 입력 필드를 쉬운 라벨 대신 난독화 | |

| OAuth 구현 | – 토큰 기반 권한 부여로 공격 노출 감소 | |

| 사용자 측면 | MFA 적용 | – OTP, 이메일 등 추가 인증을 적용 |

| 패스키 사용 | – 공개키 방식을 적용한 FIDO 기반 사용자 인증 | |

| 크리덴셜 다양화 | – 웹사이트 마다 다른 로그인 인증 정보 사용 |

- 크리덴셜 스터핑 공격 성공 시 정보 유출 도미노 현상이 발생하여 사회적 파급효과가 매우 크기 때문에 단순 인증 정보 사용은 지양하고 여러가지 추가 인증 방식 적용 필요

[참고]

- OWASP, Credential_stuffing