2018년 11월 30일

ARP (Address Resolution Protocol)

I. 주소 결정 프로토콜, ARP

가. ARP (Address Resolution Protocol)의 정의

논리적 주소 체계인 IP 주소를 데이터 링크 계층의 48bit 하드웨어 주소(MAC)와 연계시키는 프로토콜(IP Address로 MAC address 확인)

이더넷이나 토큰링의 데이터 링크 프레임 구성 위해 하드웨어주소 필요

나. ARP 동작 구조

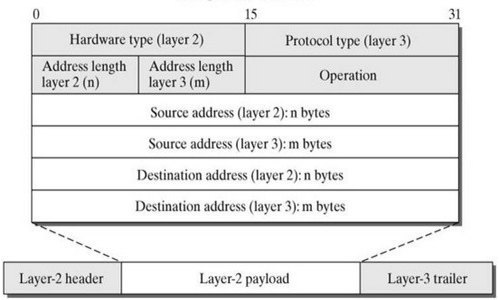

1) 프로토콜의 구조

- Hardware type: Ethernet → 1

- Protocol type : IP v4 → 0x800

- Address length layer 2: 이더넷 → 8

- Address length layer 3: IP v4 → 4

- Operation : ARP Request → 1, ARP replay → 2

- Source address(layer 2) : Mac address

- Source address(layer 3) : IP address

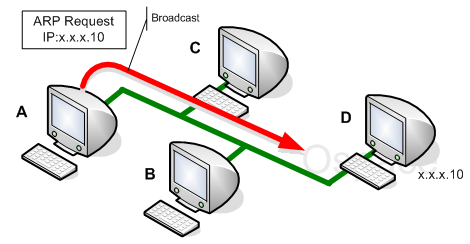

2) ARP Request 동작 구조 (MAC address 요청)

| 단계 | 동작 |

|---|---|

| 1단계 | 호스트 A가 D와 통신. 먼저 D로 가기 위한 MAC 주소를 획득해야한다. D의 IP주소 알고 있음 |

| 2단계 | 호스트 A는 ARP Request 패킷을 생성하고, Source MAC과 IP주소를 자신의 주소로 채워 넣고, Destination IP 주소는 D의 IP주소를 채워 넣고, Destination 의 MAC주소는 0으로 지정 |

| 3단계 | 호스트 A는 생성된 ARP 패킷을 Broadcast |

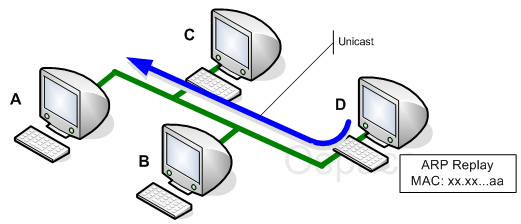

3) ARP Replay 동작 구조 (MAC address 회신)

| 단계 | 동작 |

|---|---|

| 1단계 | 호스트 D는 수신 받은 ARP Request에서 Destination IP주소가 자신인 것을 확인하고 ARP처리로 넘김 |

| 2단계 | 호스트 D는 ARP Replay 패킷을 생성하고 Destination IP와 MAC주소는 ARP Request의 Source IP와 MAC주소로 설정하고, Source IP와 MAC주소를 자신의 주소로 채워 넣음 |

| 3단계 | 호스트 D는 ARP 패킷을 호스트 A로 unicast |

| 4단계 | 호스트 A는 ARP Replay를 가지고 해당 MAC주소로 통신을 시도 |

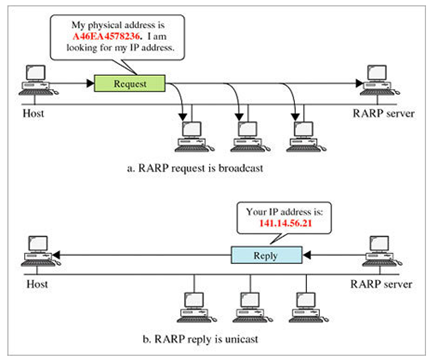

4) RARP (Reverse Address Resolution Protocol)

- 전송하려 하는 상대방 혹은 자신의 하드웨어주소(MAC Address)는 알고, IP주소는 모를 경우 사용하는 프로토콜. Mac address로부터 IP주소를 알아내는 과정을 나타냄

다. ARP Spoofing 공격

1) ARP Spoofing 공격의 정의

– MAC 주소를 기반으로 전송되는 LAN상의 IP-MAC 주소 매핑을 ARP Request Broadcasting을 통해 알아내어 공격자에게 정보를 전송하게 하는 방식의 공격

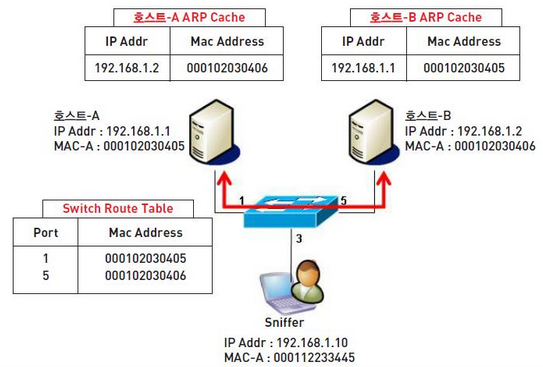

– 정상적인 통신상태

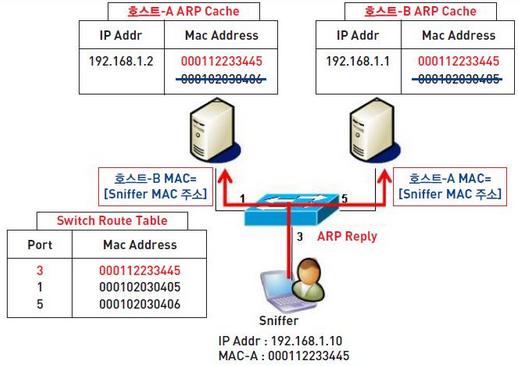

– ARP Spoofing 공격

- 스니퍼는 각 호스트들에게 위조한 MAC 주소(상대방의 MAC 주소=스니퍼 MAC 주소)를 보내 각 호스트의 ARP Cache를 업데이트 시키게 되고 스위치에서 스니퍼 MAC 주소와 포트 매핑 정보 테이블에 등록

- 공격에 성공하면 두 호스트는 서로의 MAC 주소를 스니퍼의 MAC 주소로 인식하고 있기 때문에 모든 트래픽을 스니퍼에게 전달

One Comment

공부하고 갑니다.

내용이 좋아서 퍼갈께요

출처 꼭 남기겠습니다.