2026년 2월 21일

ZTNA (Zero Trust Network Access)

1. 무신뢰 원칙과 최소 권한 부여, ZTNA (Zero Trust Network Access)의 개념 및 필요성

| 개념 | 필요성 |

|---|---|

| 무신뢰 원칙 기반 개별 사용자/기기 인증을 거쳐 특정 애플리케이션에만 최소 접근 권한을 부여하는 제로 트러스트 보안 기술 | – 원격 근무자 보안 강화 – 클라우드 환경 보안 – 내부자/제3자 접근 관리 – 규정 준수 및 요건 보장 |

- ZTNA는 최소 권한 접근 원칙 기반 사용자 인증, 기기 검증 및 마이크로 세그먼테이션으로 네트워크 내부에서 이동을 어렵게 하고 지속적 모니터링을 제공

2. ZTNA 메커니즘 및 구성요소

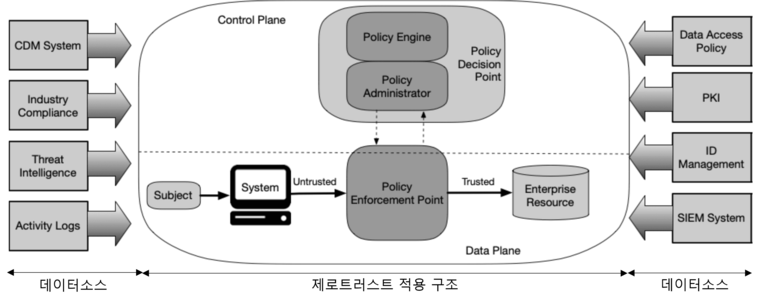

(1) ZTNA 메커니즘

| |

| ① | 기관 내부 리소스 요청 발생 시 PEP(Policy Enforcement Point)에서 PDP(Policy Decision Point)에 접근 권한 부여 요청을 전달 |

| ② | PE(Policy Engine)에서 여러 데이터소스를 통해 접근 권한 부여 여부를 확정 |

| ③ | PA(Policy Administrator)에서 PDP로 접근 권한 부여/차단 명령을 전달 |

| ④ | PDP에서 정책 업데이트 후 리소스 요청에 대해 권한 부여/차단 수행 |

(2) ZTNA의 구성요소

| 구분 | 구성요소 | 역할 |

|---|---|---|

| 핵심 요소 | PE (Policy Engine) | – 요청에 대해 리소스 접근 허용/거부 최종 결정 – 접근 허용(grant)/거부(deny)/취소(revoke), 로깅 |

| PA (Policy Administrator) | – PE의 결정을 바탕으로 실제 통신 경로를 제어 – 통신 허용/차단 신호를 PEP에 송신 | |

| PEP (Policy Enforcement Point) | – 실제 연결을 담당하는 게이트키퍼(Gatekeeper) – 요청 전달, 정책 업데이트(허용/차단) 수신 | |

| 데이터 소스 | CDM (Continuous diagnostics and mitigation) | – 리소스의 현재 보안 상태 모니터고, PE에 제공 |

| Industry compliance system | – FISMA, HIPAA 등 규제 준수 및 정책 규칙 제공 | |

| Threat intelligence feed | – 최신 위협 정보 및 블랙리스트/차단 기준 제공 | |

| Network and system activity logs | – 보안 태세 피드백, 비정상 행위 탐지 로그 제공 | |

| Data access policies | – 속성, 규칙, 정책 기반 접근 허용 기본 규칙 제공 | |

| Enterprise PKI (public key infrastructure) | – 인증서 생성/관리, X.509 등 인증 표준 지원 | |

| ID management system | – LDAP 등 계정 및 신원 관리, 외부 연동 지원 | |

| SIEM (Security information and event management) | – 기관 내부 정보 수집 기반 공격 경고, 정책 개선 |

- 최근 AI 도구를 활용한 Zero Day 공격 등 보안 위협의 빠른 변화와 심각성 증가에 따라 원격 근무자나 외부 사용자의 내부 리소스 접근 시 전체 접근 권한을 부여하는 VPN보다 최소 권한을 부여하는 ZTNA 적용 고려 필요

3. ZTNA와 VPN 차이 비교 및 도입 시 고려사항

(1) ZTNA와 VPN 차이 비교

| 비교 항목 | ZTNA | VPN |

|---|---|---|

| 액세스 제어 | 최소 권한 액세스 적용 | 연결 시 네트워크 전체 접근 권한 제공 |

| 보안 모델 | 각 액세스 요청에 대한 지속 신원 확인 | 사용자 인증 후 신뢰 가정 |

| 확장성 | 클라우드 환경 전반에 쉽게 확장 | 대규모 원격 근무 인력의 경우 확장성 낮음 |

| 사용자 접근 | 역할 기반 세부화된 리소스별 접근 | 연결 후 전체 네트워크에 대한 광범위한 접근 |

| 위협 보호 | 네트워크 내 이동 방지 | 제한된 내부 보안, 내부 이동에 취약 |

(2) ZTNA 도입 시 고려사항

| 구분 | 고려사항 | 세부 목표 |

|---|---|---|

| 접근 권한 최소화 | 컨텍스트 인식 액세스 제어 | – 사용자 위치, 액세스 시간/상태 기반 권한 동적 변경 – 사용자가 신규 위치에서 액세스 시 추가 인증 |

| JIT(Just-in-Time) 액세스 | – 필요 시점, 제한 기간 동안 리소스 접근 권한 부여 – 작업이 완료되면 접근 권한은 자동으로 취소 | |

| 최소 접근 권한 자동화 | – RBAC 및 ABAC 기반 접근제어 프레임워크 활용 – 요구사항에 따른 권한 동적 변경/자동 할당 | |

| 암호화 및 모니터링 | 전송/저장 데이터 암호화 | – 전송/저장된 모든 데이터에 종단 간 암호화 구현 – 저장(대칭키), 전송(비대칭키), 실행(기밀 컴퓨팅) |

| 엔드포인트 및 이상 탐지 | – EDR 솔루션 연동 기반 엔드포인트 보안 강화 – FDS 등 정상 행위 기준을 설정하여 비정상 트래픽 분석 | |

| 지속적 장치 상태 평가 | – 접근 권한 부여 전 실시간 장치 상태 평가 – 최소 보안 기준 미달 시 시정 조치 요구 |

- 상기 고려사항 외 ZTNA 도입 시 섀도우 IT 탐지 및 GDPR, HIPAA, PCI-DSS 등 규제 준수와 제로 트러스트 가이드라인 준수를 통해 안전한 자원 접근 환경 제공 필요

[참고]

- SentinelOne, 제로 트러스트 네트워크 액세스(ZTNA)란 무엇인가, 2025.8

- Genians, Genian ZTNA 제로트러스트 보안의 완성, 2022

- U.S. Department of Commerce, NIST, Zero Trust Architecture, 2020.8