2024년 9월 10일

공격 표면 관리 (ASM)

1. 공격 표면 관리 (ASM)의 개요

(1) 공격 표면 관리의 개념 및 필요성

- ASM: Attack Surface Management

| 공격 표면 개념 | 공격자나 권한이 없는 사용자가 시스템에 액세스하여 데이터를 입력하거나 추출할 수 있는 모든 가능한 공격 지점(Vector) | |

|---|---|---|

| 공격 표면 관리 개념 | 공격 표면에 대한 사이버 공격 대응을 위해 자산 식별/분류 및 모니터링, 위험 감지 및 발생 가능한 위험을 식별 하는 프로세스 | |

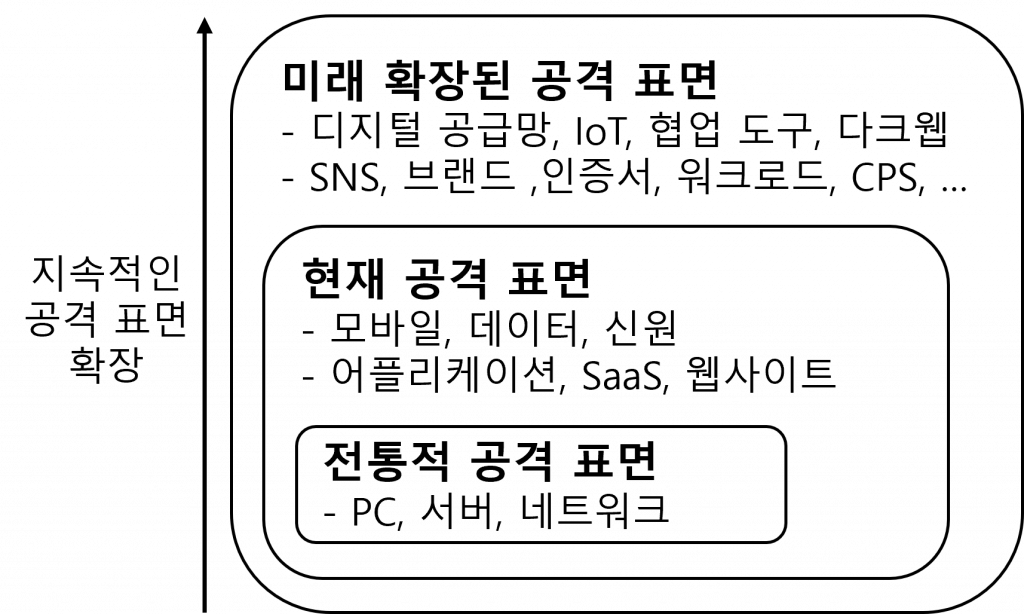

| 필요성 |  | 기업/조직에는 Infra, App, Data, 물리/디지털 자산이 존재하고, 공격 표면이 확장되고 있으므로 공격자의 표적이 되지 않기위해 공격 표면 관리가 필수적 |

(2) 공격 표면의 유형

| 구분 | 공격 표면 | 사례 |

|---|---|---|

| 공격 표면 위치 측면 | 물리적 공격 표면 | PC, HDD, 노트북, 모바일 장치, USB 포트 등 |

| 디지털 공격 표면 | S/W, App, 코드, 포트, 서버, Shadow IT, 웹사이트 등 | |

| 공격 표면 인식 측면 | 전통적 공격 표면 | 운영체제, 프로그램, IP 주소, 도메인, 인증서, E-mail 등 |

| 외부 공격 표면 | 취약한 서비스, 인터넷 연결 자산, 외부 소스코드 저장소 등 |

- 공격 표면에서 공격 지점은 위협 행위자가 보안 취약점을 악용하는 경로이며, 공격 표면이 지속적으로 확장되고 있으므로 체계적인 공격 표면 관리 방법 및 절차 필요

2. 공격 표면 관리 접근 방법 및 절차

(1) 관리 대상 별 접근 방법

| 공격 표면 관리 대상 | 접근 방법 |

|---|---|

| 관리 (Management) | – 사물(Things)이나 사람(People)을 다루는 과정 – 조직이 인터넷 연결 관련 위험을 최소화 |

| 취약성 (Vulnerabilities) | – 공격자가 무단 액세스를 얻기 위한 모든 정보 관리 예) 유출된 메일 주소, 사용자 이름, 전화번호 등 |

| 온라인 존재 (Online Presence) | – 인터넷과 모든 상호작용으로 생긴 디지털 발자국 관리 – 온라인 존재는 취약성 개념과 밀접하므로 매우 중요 |

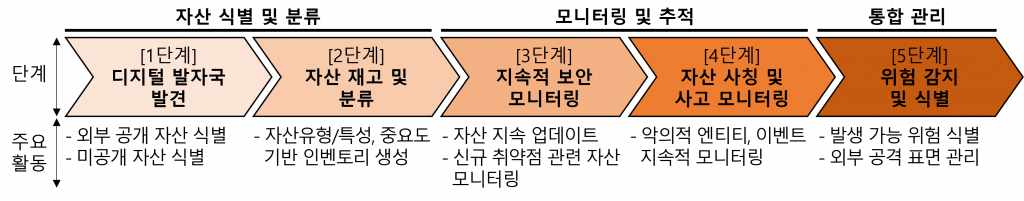

(2) 관리 절차

|

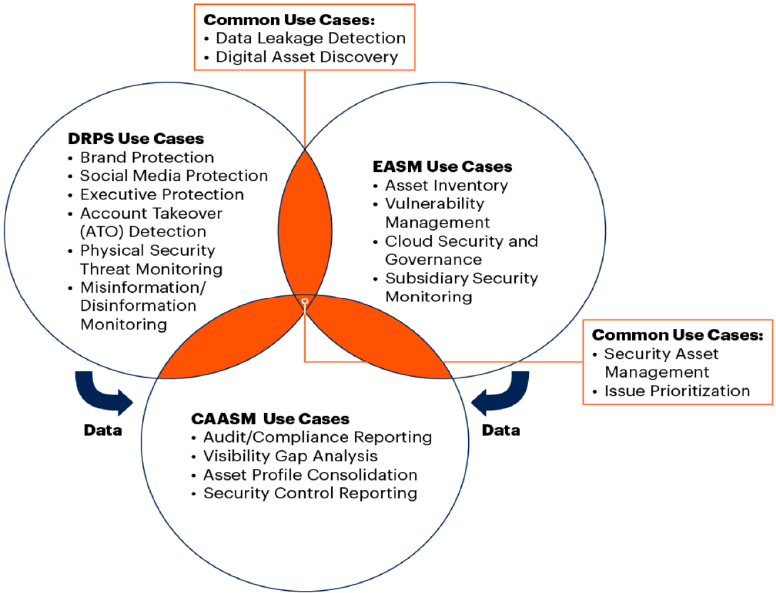

- 공격 표면 관리의 가장 근본적인 개념은 보이지 않는 것은 방어할 수 없기 때문에 DRPS, EASM, CAASM 등을 통해 효과적으로 공격 표면을 관리하고 제로 트러스트 모델 등을 통해 공격 표면 최소화가 필요

3. 공격 표면 관리 구성 요소 및 최소화 방안

(1) 공격 표면 관리 구성 요소

|

| 영역 | 공격 표면 관리 기법 | 주요 활동 |

|---|---|---|

| 자산 가시성 제공 | CAASM (Cyber Asset Attack Surface Management) | – 지속적 보안 자산 가시성과 취약성 문제 해결 – 솔루션, 데이터 포함 자산 시각화, 모니터링 – 가시성, 취약점 및 범위 식별, 사고 대응/해결 |

| 숨겨진 외부 자산 탐지 | EASM (External Attack Surface Management) | – 알려지지 않은 외부 자산 및 네트워크 검색 – 보안 프로그램에 대한 인프라 취약성 식별 – 내/외부, 클라우드 및 온프레미스 자산 식별 |

| 우선순위 위협 식별 | DRPS (Digital Risk Protection Service) | – 우선순위 기반 디지털 공간 전체 위협 식별 – 우선순위 지정, 해결하는 조직의 능력 향상 – 위협 탐지 기반 외부 사이버 보안 팀 보강 |

(2) 공격 표면 최소화 방안

| 구분 | 공격 표면 최소화 방안 | 주요 활동 |

|---|---|---|

| 취약점 상세화 측면 | 제로 트러스트 모델 (Zero Trust Model) | – 내/외부 무관 모든 리소스 검증 후 신뢰 – 보호 대상 데이터와 서비스를 분리/보호 |

| 네트워크 세분화 (Network Segmentation) | – 영역 간 트래픽 허용 보안 규칙 세분화 – 공격 경계 설정, 다른 섹션 액세스 제한 | |

| 취약점 단순화 측면 | 공격 표면 가시성 증가 (Increase your attack surface visibility) | – 외부에 노출된 모든 자산의 위험성 이해 – 공격을 우회하거나 영향 최소화, 대응 |

| 복잡성 제거 (Complexity Elimination) | – 시스템은 시간이 지남에 따라 복잡도 증가 – 시스템에 최소 권한 액세스 원칙 적용 | |

| 취약점 탐지 강화 측면 | 지속적, 신속한 조사 (Continuous & Accelerated Reconnaissance) | – 디지털 자산과 데이터 센터 정기 스캔 – 클라우드 및 온프레미스 네트워크 평가 |

| 직원 훈련 및 교육 (Employee Training & Education) | – 적절한 교육 통한 사이버 보안 역량 강화 – 사람 대상 표적에 대한 취약점 예방 |

- 최근 기업/조직의 정보 자산이 더욱 분산됨에 따라 지속적으로 조직의 중요 자산에 대한 취약점 식별, 측정, 우선순위 기반 대응하는 지속적 위협 노출 관리 (CTEM) 필요

[참고]

- 정보통신기획평가원(IITP), 공격 표면 관리 개념과 최소화 방안 동향

- IBM, 공격 표면 관리란 무엇인가요