2022년 5월 8일

SDP (Software Defined Perimeter, 소프트웨어 정의 경계)

1. SDP (Software Defined Perimeter)의 개요

| 부각 배경 | 디지털 전환의 가속화와 보안 경계의 모호화로 인해 보안 솔루션은 고도의 확장성과 보안성이 요구되며, SDP와 같이 경량 암호 인증에 의한 화이트리스트 기반의 제로트러스트를 구현하는 기술이 주류를 형성할 것으로 전망 |

|---|---|

| 개념 | 정보 보호 대상을 외부에 공개하지 않고 접근 전 인증과 암호화를 통해 접근 제어와 데이터 통신을 분리하여 잠재적인 공격을 차단하는 정보 보호 기술 |

| 특징 | – 접근 제어와 데이터를 분리하여 중요 자산 및 인프라 보호 – 인증 후 연결을 통해 외부로부터 내부 정보를 은폐하여 공격 대상 최소화 – IP 대신 ID 기반의 보안 아키텍처를 통해 보안 강화 |

- VPN 등 기존 보안 기술은 연결 후 인증을 수행하지만, SDP는 연결 전 인증을 통해 접근 권한 부여, 양방향 암호화를 통해 내부 정보 은폐 및 통신 구간 보호

2. SDP 동작 메커니즘 및 구성 요소

(1) SDP 동작 메커니즘

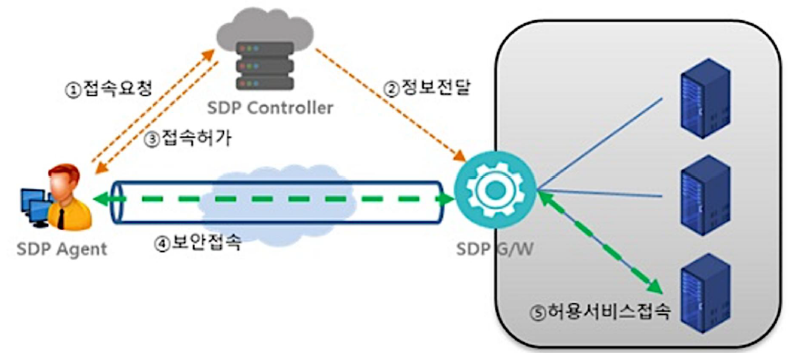

1) SDP 동작 절차도

|

2) SDP 주요 동작 절차

| 동작 구분 | 주요 동작 절차 | 세부 동작 |

|---|---|---|

| 인증 절차 | ① 접속 요청 | OAuth 등 인증기술 활용하여 접속 |

| ② 정보 전달 | SPA(Single Packet Authorization) 기반 사용자 인증 | |

| ③ 접속 허가 | 제로 트러스트 기반 보안 접근 정책 및 통제 | |

| 보안 접속 | ④ 보안 접속 | IPSec 기반 전송모드, 터널모드 방식의 보안접속 |

| ⑤ 허용 서비스 접속 | 인증된 사용자에 보호된 자원 접속, 서비스 제공 |

(2) SDP의 구성 요소

| 구성 요소 | 기술 요소 | 역할 |

|---|---|---|

| SDP Controller | 제로트러스트, RBAC | SDP Client와 Gateway 통신 정책에 따른 구성 요소 간 연결 가능 여부 결정 |

| SDP Gateway | IPSec, SPA | SDP Controller에 의해 신원이 확인된 사용자 및 APP에 연결 기능 제공 |

| SDP Client | PKI, SAML, OAuth | SDP Controller와 통신 후 접속 허가와 SDP Gateway로 보안 접속 |

- SDP 기술을 통해 인증되지 않은 외부로부터 내부 정보를 노출 시키지 않고 VPN 등 안전한 통신 가능

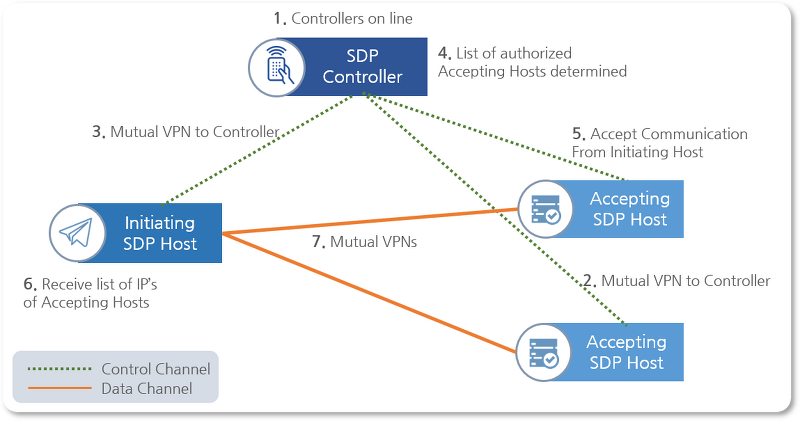

3. SDP 기반 VPN 연결 과정

|

| – SDP Controller: AH, IH 간 연결 제어(VPN 접속 관리, SDP Controller) – AH(Accepting Host): 서비스 접속을 받는 호스트(VPN 접속 대상, SDP Gateway) – IH(Initiating Host): 접속을 시작하는 호스트(VPN 클라이언트, SDP Client) ① SDP Controller가 온라인 상태로 선택적 인증 및 권한 부여(PKI, 지문, SAML, OAuth, Kerberos 등) ② AH(Accepting Host)는 SDP Controller에 연결 및 인증 수행, 미확인 요청은 무시 ③ IH(Initiating Host)는 SDP Controller에 연결 및 인증 수행 ④ SDP Controller는 IH가 통신 할 수 있는 AH 목록 지정 ⑤ SDP Controller는 AH에 IH의 통신을 수락하도록 지시, 암호화 정책 제공 ⑥ SDP Controller는 IH에 AH 목록과 암호화 통신에 필요한 정책 제공 ⑦ IH는 모든 승인된 AH에 대해 VPN 연결 시작 |

4. SDP 활용 시나리오

| 구분 | 활용 시나리오 | 시나리오 세부 내용 |

|---|---|---|

| 네트워크 접근 제어 측면 | 네트워크 세분화 | – 네트워크 접근 세분화 관리 – 네트워크 제어 자동화 |

| VPN 대체 원격 접근 | – 내부 및 원격 사용자 접근 제어 – 최소 권한 원칙 준수 | |

| 사용자 인증 및 권한 기반 보호 측면 | 권한 기반 사용자 접근 보호 | – 제3자 접근 제어 및 보호 – 권한에 따른 서비스 노출 및 접근 허용 |

| 인증 체계 강화 | – MFA(Multi Factor Authentication) – FIDO 등 사용자 인증 환경 개선 | |

| 기업 활동 보호 측면 | 기업 규정 준수 및 보고 간소화 | – ID 중심 로깅 및 접근 보고 – 규정 준수 보고 작업 자동화 |

| 안전한 클라우드 마이그레이션 | – Managed Server 접근 보안 제공 – 다수 기업 접근 정책 일관성 제공 | |

| 외부 공격 대응 측면 | DDoS 방지 | – 호스트 은폐로 공격 대상 최소화 – 기본 차단 방화벽 및 외부 노출 방지 |

| ID 기반 네트워크 보호 | – ACL 등 기존 IP 중심 차단 탈피 – ID 기반 조직 별 허용 및 차단 정책 |

[참고]

- CSA(Cloud Security Alliance), “SDP Architecture Guide v2”, 2019. 5

- 한국융합학회(KCS), “안전한 클라우드 환경을 위한 소프트웨어 정의 경계 기반의 네트워크 보안 솔루션 제안”, 2018.9