2020년 12월 18일

가상사설망 (VPN, Virtual Private Network)

I. 공용망에서 전용망 구성, 가상사설망(VPN)의 개요

가. 가상사설망(VPN, Virtual Private Network)의 개념

| 인터넷과 같은 공용망(Public Network)에서 두 네트워크 혹은 지점 간 연결을 전용망(Private Network)처럼 사용하기 위해 터널링, 암호화 등을 사용하는 네트워크 |

나. 가상사설망(VPN)의 사용 목적

- 원격지 간 데이터 유출 위험 없이 내부망 처럼 사용하여 보안성 확보

- 네트워크 이동성 및 확장성 확보하여 재택 및 원격지 근무 부담 해소

- 장거리 전용망 대비 네트워크 운영비용 절감, 변경에 대한 유연성 확보

- 최근 가상화, 모바일 서비스의 확산으로 인해 안전한 통신을 보장하는 VPN 필요성 부각

II. 가상사설망(VPN)의 구성 요소

가. 가상사설망의 기술 요소

| 구분 | 기술 요소 | 가상사설망에서의 역할 |

|---|---|---|

| 터널링 측면 | 오버레이 네트워크 | – 물리 네트워크 상 가상 네트워크를 하나의 네트워크처럼 연결 – VLAN, VxLAN, GRE, Trunk(IEEE 802.1q), 네트워크 가상화 |

| 데이터 캡슐화 | – 데이터에 헤더와 트레일러를 추가하여 내부 데이터를 캡슐화 – 계층 간 헤더와 트레일러 추가/제거, Encapsulation | |

| 암호화 측면 | 대칭키 암호화 | – 두 노드에 동일한 비밀키 이용, 암/복호화 수행하여 기밀성 제공 – 블록/스트림 암호화, DES, AES, SEED 암호화 등 |

| 공개키 암호화 | – 개인키와 공개키를 이용하여 부인방지, 무결성 및 기밀성 제공 – PKI, X.509 인증서, 전자 서명, SHA, RSA 등 |

나. 가상사설망에서 사용하는 프로토콜

| 구분 | 프로토콜 | 프로토콜 설명 및 특징 |

|---|---|---|

| Layer 2 프로토콜 | PPTP (Point-to-Point Tunneling Protocol) | – MS_CHAP v2 등 Microsoft 인증 터널링 프로토콜 – 쉬운 구현 및 설치, 낮은 보안성으로 안전성 확보 불가 |

| L2TP (Layer 2 Tunneling Protocol) | – 이중 캡슐화 기반 호환성 제공 터널링 프로토콜 – 자체암호화 등 기밀성 미제공, IPsec기반 기밀성 확보 | |

| MPLS (Multi-Protocol Label Switching) | – 고속 패킷 스위칭, 라벨 기반 패킷 전달 프로토콜 – RFC2547, QoS 보장, 자체 보안/암호화 기능 없음 | |

| Layer 3/4 프로토콜 | IPsec (IP Security) | – IKE, AH, ESP IP 패킷 암호화, Layer 3 보안 프로토콜 – RFC2401, SPD, SAD 정책, 전송/터널 모드 |

| SSL/TLS (Secure Socket Layer) | – 사용자 인증 및 암호화 기반 Layer 4 보안 프로토콜 – RFC2246, Change Cipher Spec, Alert, Handshake |

- PPTP의 경우 해독이 가능하다고 알려져 있으므로, 기밀성이 필요한 환경에서는 L2TP/IPsec 또는 SSL 프로토콜 사용 필요

III. 가상사설망(VPN)의 구현 방식

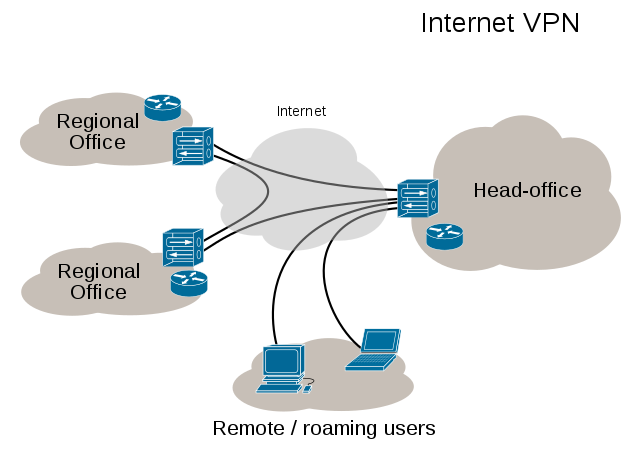

가. 원격지 연결 유형에 따른 구현 방식

| 구현 방식 | 개념도 / 특징 | |

|---|---|---|

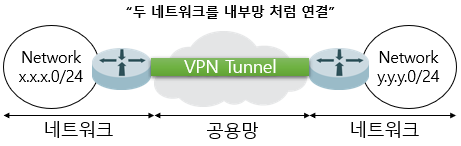

| Site-to-Site VPN 방식 |  – 공용망 연결 두 네트워크를 내부망 처럼 연결 – 상시 상호 접속 VPN 장비를 통해 터널링 구성 – 본사-지사 Network 간 연결, IPsec, MPLS 사용 | |

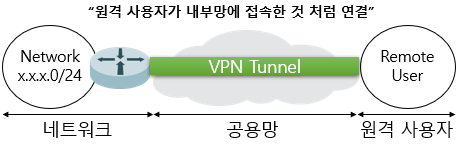

| Remote Access VPN 방식 |  – 원격 사용자가 공용망을 통해 내부망처럼 연결 – 사용자의 VPN 프로그램으로 VPN 장비 연결 – 본사와 원격 사용자(User) 간 연결, SSL 사용 | |

나. VPN 장비 유형에 따른 구현 방식

| 구현 방식 | VPN 적용 방법 | 장점 | 단점 |

|---|---|---|---|

| 전용장비 VPN 방식 | VPN 기능 제공 전용장비 사용 | – VPN 구성 유연성 – 성능 확보 가능 | – 장비 구축/운영 비용 발생 – 네트워크 복잡성 증가 |

| 라우터 기반 VPN 방식 | 경로 상 라우터 VPN 기능 사용 | – 별도 장비가 불필요 – 비용 절감 가능 | – 다중 기능에 따른 성능 문제 – VPN 기능 제공에 한계 |

| 방화벽 기반 VPN 방식 | 외부 방화벽의 VPN 기능 사용 | – 보안 집중화, 관리용이 – 비용 절감 가능 | – 다중 기능에 따른 성능 문제 – SPoF, 해킹 파급 위험 증가 |

- VPN 사용 환경에 따라 사무실 등 범위 내 다수 노드 연결 시 Site-to-Site 방식을 적용하며, 개별 사용자가 내부망에 연결 시 Remote Access 방식 적용

IV. 가상 사설망(VPN) 도입 및 운영을 위한 고려사항

| 구분 | 고려사항 | 세부 고려사항 |

|---|---|---|

| VPN 도입 측면 | VPN 비용 검토 | CAPEX/OPEX 및 ROI, TCO 관점에서 VPN 도입 타당성 검토 |

| VPN 유형 선택 | 사무실/사용자 접속 여부 검토, IPsec 또는 SSL 방식 선정 | |

| VPN 운영 측면 | 보안 정책 수립 | 보안정책과 통합 보안 관점에서 기밀성, 무결성, 가용성 검토 |

| 장애 복구 방안 | RTO, RPO 관점 비즈니스 영향 최소화, 고가용성(HA) 검토 |

- 최근 DaaS(Desktop as a Service), VDI 등 클라우드 기반 가상화와 모바일 환경에 따른 보안성, 가용성을 고려하여 제로트러스트, SIEM, SOAR, EDR 등 전방위적 보안 및 지능형 보안 기능 확보 필요

[참고]

- 위키백과, “가상사설망”, 2020

2 Comments

이시광님 블로그인가요??